Slik angriper de

I 2025 er trusselbildet mer komplekst og sammensatt enn tidligere. Angrep følger ikke én linje, men rammer på tvers av forbruker og bedrift, PC og mobil, lokale installasjoner og skybaserte plattformer. I dette kapittelet kan du lese om metodene som brukes mot norske privatpersoner og virksomheter.

Digitaliseringen har medført enorme fremskritt for både samfunnet og næringslivet – men også gjort oss mer utsatte. Når vi er avhengige av digitale systemer i alt fra helse til økonomi og kommunikasjon, blir konsekvensene både vidtrekkende og alvorlige når noe går galt.

Dette bekymrer folk. I årets befolkningsundersøkelse om norske husholdningers bevissthet og atferd knyttet til egenberedskap fra Direktoratet for samfunnssikkerhet og beredskap, oppgir nesten halvparten av de spurte (47 %) at de bekymrer seg mer for mulige cyberangrep rettet mot styringssystemer de neste fem årene, enn de gjør for terrorangrep (35 %) og krigshandlinger på norsk jord (29 %).

Samtidig er trusselbildet blitt mer krevende. Ulike trusselaktører samarbeider tettere. I enkelte tilfeller inngår de også i samme angrep uavhengig av hverandre. Angrep som starter i ett system eller hos én bedrift kan raskt utvides til å få langt større ringvirkninger og ramme flere utover det opprinnelige målet.

Med kombinasjonen av etablerte angrepsmetoder og nye KI-drevne virkemidler, er det ikke lenger gitt at man vet hvem man kommuniserer med eller vet hvilke kilder som er til å stole på. Arbeidsprosesser og rutiner endrer seg raskere enn mange virksomheter og ansatte klarer å tilpasse seg. Trusselaktørene er raske til å utnytte uklarheter og svakheter som oppstår.

Enklere blir det ikke når angrepene ikke lenger følger én tydelig linje. De rammer på tvers av roller og domener, mellom forbruker og bedrift, mellom PC og mobil, mellom lokal infrastruktur og globale skytjenester. Tidligere var det enklere å skille mellom privat og proffesjonell risiko, eller mellom tekniske og menneskelige innganger. Dette har endret seg.

I dag er det vanskeligere å få oversikt over hvem som angriper, hvordan angrepene skjer – og hva som egentlig er målet.

Dagens trusselbilde krever derfor at vi ser helhetlig på alt fra plattformvalg og autentisering til menneskelig atferd og organisatorisk beredskap.

På de neste sidene ser vi nærmere på metodene som brukes mot norske virksomheter og privatpersoner.

Dette er de viktigste punktene i årets oversikt:

Mobiltelefonen: en undervurdert risiko

Informasjonsstjelere: innsamling av mest mulig informasjon uten spor

Tilgang gjennom innlogging

Clickfix og FakeUpdates: en ny type av sosial manipulering

QR-koder, voice-phishing og kryssing av plattformer

Angrep som en tjeneste: ferdige angrepspakker

Sårbare leverandørkjeder og innebygget skadevare

KI-agenter og automatisert svindel

Ytterligere personalisering av angrep

KI ikke bare en trussel, men også en del av forsvaret

Mobiltelefonen: en undervurdert risiko

Mobiltelefonen er i dag et helt avgjørende verktøy for de aller fleste av oss, både på jobb og privat. Via mobilen får du enkelt tilgang til nær sagt alle kontoer og systemer, enten det er snakk om e-post, meldinger, sosiale medier eller alt av arbeidsgivers data i ulike skysystemer.

Samtidig er ansattes mobiler i mange tilfeller dårligere sikret enn bedriftsstyrte PC-er. Disse er som regel beskyttet med endepunktsikkerhet (EDR), policyer og logging. Mange virksomheter, også de større, mangler tilsvarende sikkerhetsmekanismer for de ansattes mobiler.

Dette gjør mobilen, og dermed også bedriften, til et sårbart mål. Angrep kan pågå over lengre tid, uten å bli oppdaget.

De aller fleste av dagens vellykkede angrep starter med «tradisjonelle» phishing-teknikker. På mobilen skjer dette gjerne med såkalt smishing, der mottakeren trykker på en lenke i en tilsynelatende vanlig melding, og for eksempel legger inn gyldige innloggingsdetaljer på en falsk nettside.

Sesjonsdata, informasjonskapsler eller innloggingstokens kan i større grad nå enn tidligere fanges opp fra mobilen med ulike verktøy. Disse kan misbrukes til å gi uvedkommende tilganger. I enkelte tilfeller har kriminelle også tatt i bruk «zero click»-kode for å få tilgang til ofrenes mobiler. Disse blir gjerne distribuert via bildevedlegg eller annet innhold som automatisk lastes inn i e-poster eller SMS-meldinger, og deretter kjører ondsinnet kode på enheten. Som navnet antyder, innebærer dette at ofrenes mobiler kan utnyttes selv uten at man har trykket på en lenke, gjerne på grunn av sårbarheter i programvare eller operativsystem. Slike angrep har tidligere vært brukt mot journalister, politikere og høyt profilerte mål, men brukes nå i et bredere omfang.

Når så mye funksjonalitet og mange tilganger samles på en enhet, samtidig som sikkerhetstiltakene ofte er begrensede, blir mobilen en av de mest utsatte og dermed mest effektive inngangsportene til sensitive data og systemer. Angriperne kan dessuten oppnå vedvarende tilgang til systemer uten bruk av skadevare eller andre fremgangsmåter som kan fanges opp i bedriftens sikkerhetssystemer. Utviklingstrekk det siste året viser at dette også er en trend som gjør seg gjeldende langt utover mobilen.

I løpet av første halvår 2025 blokkerte Telenors sikkerhetsfiltre rett i overkant av én milliard utrygge nettsider og forsøk på digital kriminalitet – et tall som illustrerer både volumet og kompleksiteten i dagens trusselbilde.

Av disse var 974 millioner hendelser knyttet til nettrafikk, 25,3 millioner gjaldt SMS og 18,7 millioner var forsøk på svindelanrop.

Spesielt på det siste området merkes nå effekten av sikkerhetsfilteret som norske teleoperatører gikk sammen om å innføre i november 2024. Tallet på svindelanrop synker gradvis, måned for måned, noe som viser verdien av felles tiltak på tvers av bransjen i kampen mot digital svindel. Takket være Telenors sikkerhetsfiltre ender også svært lite svindel-SMS opp hos sluttbrukere, målt opp mot tidligere år.

Trusselaktørene er imidlertid tilpasningsdyktige. Etter hvert som det blir vanskeligere for dem å lykkes med svindelanrop og meldinger over mobilnettet, ser man at de i større grad flytter seg over på nettbaserte kommunikasjonsplattformer som iMessage (iPhone), RCS (Android), WhatsApp, Messenger og Signal i tillegg til den vedvarende og jevnt høye aktiviteten på e-post og sosiale medier.

Denne dreiningen handler ikke nødvendigvis om at angrepene er blitt mer målrettede, men heller om at angriperne velger flater hvor de vet at filtrering og blokkering i liten grad skjer eller er mulig. Dette er kanaler der telekomoperatørene ikke har samme mulighet til å stoppe svindelforsøk, noe som kan gi angriperne større handlingsrom.

Alt dette, kombinert med punktene du kan lese mer om videre, skaper et større behov for økt årvåkenhet og kunnskap blant folk flest, samt videreutvikling av verktøy og teknikker for deteksjon og respons hos sikkerhetsaktører som Telenor.

Innsamling av mest mulig informasjon uten spor

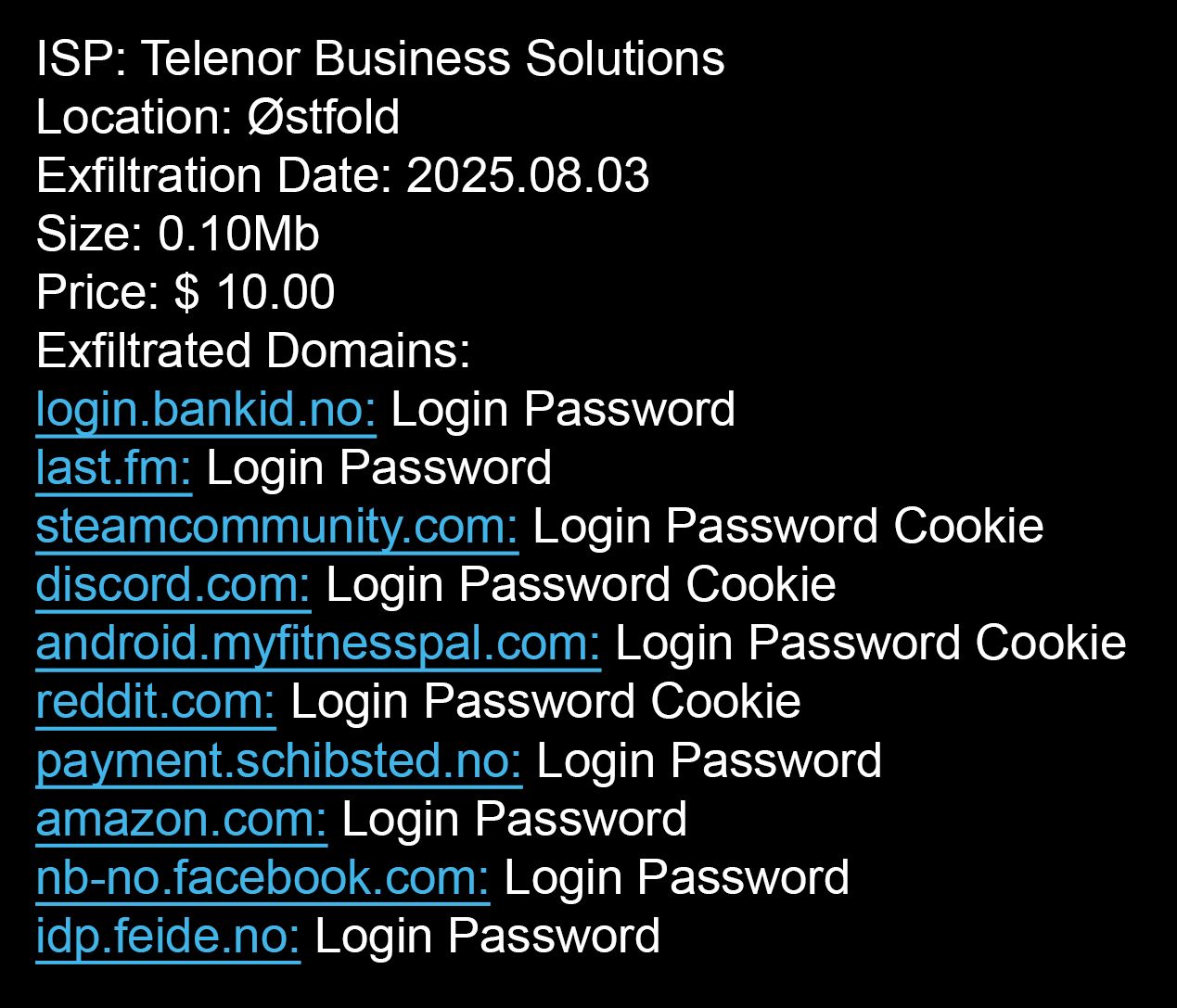

Når angriperen først har fått tilgang til en kompromittert enhet, er målet å hente ut mest mulig verdifull informasjon, raskt og uten å bli oppdaget. Til denne oppgaven er såkalte informasjonsstjelere som Lumma, RisePro, StealC, Vidar og RedLine blitt verdifulle verktøy for de kriminelle. Disse informasjonsstjelerne kan identifisere og samle inn store mengder sensitiv data som brukernavn og passord, nettleserdata, kryptolommebøker og innloggingsinfo lagret i nettlesere og systemer for lagring av passord.

Dataene samles, pakkes og sendes ut fra enheten, før de enten benyttes i videre angrep eller omsettes på det mørke nettet som komplette logger over en virksomhets eller enkeltpersons digitale liv. Mange typer informasjonsstjelere spres gjennom falske e-postvedlegg, gratisprogrammer, oppdateringer eller nettlesertillegg, og rammer både privatpersoner og bedrifter. Ved å infisere et stort antall enheter kan de kriminelle systematisk gjennomgå dataene for å identifisere verdifull informasjon – eller selge alt videre samlet.

Bruken av informasjonsstjelere økte markant i 2024, med en vekst som har fortsatt i 2025 til tross for koordinerte aksjoner mot ledende verktøy som Lumma og RedLine. Den økte aktiviteten kan forklares med at tilganger fra én bruker kan brukes som inngangsport til videre kompromittering. Når passord, cookies og brukernavn først er hentet ut, kan angriperen bevege seg videre inn i bedriftens systemer, og for eksempel logge inn i Microsoft 365, AWS, Slack eller andre SaaS-tjenester. Dette kan skje uten at noen alarmer blir trigget, spesielt dersom innloggingen foregår via en proxy eller VPN-tjeneste (som gjør at det ser ut som om angriperen logger på fra Norge).

En kampanje som spredte seg gjennom sommeren 2025, var et falskt gratisprogram for redigering av PDF-filer. Denne ble distribuert i stor skala via Google-annonser og et titalls domener. Brukere som lastet ned programmet ble presentert for noe som framstod som et ekte PDF-verktøy, men som i realiteten var et dekke for den underliggende informasjonsstjeler-koden som forble inaktiv i nesten to måneder før den ble aktivert.

Ved å utnytte Windows sitt innebygde system for å beskytte og håndtere sensitiv informasjon (DPAPI), hentet programmet ut lagrede brukernavn, passord og nettlesercookies. Det undersøkte også hvilke sikkerhetsprogrammer som var installert, og kunne i noen tilfeller koble enheten til et proxynettverk for å skjule angripernes videre aktivitet.

Tilgang oppnås gjennom innlogging

Når stadig flere bedrifter flytter all virksomhetsdata fra «on prem»-løsninger på lokale servere og opp i skyen, blir utfordringene enda mer tydelige når angrepene i større grad skjer via innlogging – og ikke innbrudd i tradisjonell forstand.

Her kan angriperne få nytte av innloggingsdetaljer som kan være kjøpt på det mørke nettet, eller skaffet til veie via phishing eller informasjonsstjelere.

Samtidig finnes det andre svært effektive og passordløse angrepstekniker. Ved å misbruke OAuth-protokollen – en standard for å gi apper tilgang til kontoer uten å dele passord (for eksempel «Logg inn med Google») – kan angripere få tilgang til en brukers data selv uten at de har avslørt passordet sitt.

Angriperne bygger her troverdige phishingkampanjer, gjerne med kopier av ekte innloggingssider fra Microsoft, Google eller Amazon, og ber så brukeren godkjenne en tilgang til for eksempel en e-post-konto ved å trykke «godkjenn» på en sikkerhetsforespørsel.

Dersom brukeren lar seg overbevise og godkjenner den falske forespørselen, får angriperen utstedt en gyldig OAuth-token – og full tilgang til brukerens konto hos for eksempel Microsoft 365, Google Workspace eller AWS, igjen helt uten å installere skadevare eller utløse noen sikkerhetsalarmer.

I disse tilfellene er det ingen indikasjoner på innbrudd som gjør at løsninger for endepunkt-sikkerhet trigges. Samtidig observerer vi at mange norske virksomheter vegrer seg for å investere i kostnadskrevende logging i skyen, eller at slike løsninger er fragmentert eller helt deaktivert. Dette gir angriperen et tilnærmet ubegrenset operasjonsmiljø, med full tilgang og minimal risiko for oppdagelse.

Vel inne i systemene, velger mange trusselaktører heller å bruke legitime verktøy som PowerShell, WMI og Windows Scheduler til å utføre sine handlinger, i stedet for å installere skadevare. Denne type aktivitet, kalt «Living off the land», fremstår som vanlig serveradministrasjon og blir ikke nødvendigvis fanget opp av tradisjonelle sikkerhetssystemer. Konsekvensen er også her vedvarende angrep, som er vanskeligere å oppdage eller etterforske – særlig i skybaserte eller hybride miljøer.

Clickfix og FakeUpdates: en ny grad av sosial manipulering

Uansett hvilke angrepsmetoder som brukes, og hvilke teknologier disse bygger på, har nesten alle vellykkede angrep til felles at de baserer seg på en stor grad av sosial manipulasjon.

Vi lures, under falske premisser, til å utføre en handling som gir angriperne informasjon eller tilganger de ellers ikke ville fått.

Det siste året har vi sett dette premisset gjennomført i praksis gjennom Clickfix, en metode som først ble kjent da Russland brukte den tidlig i krigen mot Ukraina. Senere har også kriminelle grupper tatt i bruk denne formen for svindel, der Clickfix har vist seg å virke minst like effektivt mot næringslivet. Blant de rammede finner man flere norske bedrifter og privatpersoner. Kort fortalt handler denne fremgangsmåten om å sende offeret en falsk feilmelding.

Like etter presenteres offeret en rask «løsning», som gir vedkommende muligheten til å ordne opp i problemet selv, uten å bry IT-avdelingen sin eller andre. Alt som skal til, er å godta en feilmelding, krysse av i en CAPTCHA eller klikke seg gjennom et par enkle steg. Det som presenteres som en quickfix på et (ikke-eksisterende) problem, innebærer i virkeligheten at offeret limer inn en kode i et dialogvindu for å kjøre kommandoer på enheten. Slik gir offeret angriperen tilgang til systemer og sensitiv informasjon, uten selv å vite det.

I tillegg til ClickFix, ble skadevaren FakeUpdates aktivt tatt i bruk på forsommeren 2025.

Her får ofre beskjed om at de må oppdatere nettleseren eller programvare på PCen for å unngå sikkerhetsrisiko. Aksepteres oppdateringen, installeres i stedet en informasjonsstjeler.

Skoler, universiteter og forskningsinstitusjoner har ofte blitt mål for slike angrep fordi de har svært mange brukere. Dessuten er åpenhet et viktig prinsipp i denne sektoren, noe som også gjør den mer sårbar.

Clickfix og FakeUpdate følger samme mønster som andre moderne angrep: De spiller på følelser, krysser grensen mellom brukerens arbeidsliv og privatliv, og utspiller seg der sikkerhetspolicyer ikke alltid håndheves like strengt – for eksempel på hjemmekontor, i hybridløsninger eller i overgangene mellom privat og jobb-PC eller på andre flater. Dette gjør teknikken både relevant og effektiv, fordi den først og fremst omgår menneskelige og ikke tekniske barrierer.

QR-phishing, også kjent som «quishing», har vist seg som en av de mest anvendelige metodene for å omgå tradisjonelle sikkerhetssystemer. Angrepsformen kombinerer gjerne flere enheter, kanaler og kontekster.

De siste årene har vi blitt vant til å scanne QR-koder i restaurantmenyer, reklamekampanjer og banktjenester – ofte uten å tenke på at QR-koden bare er en snarvei til det som i praksis er en godt skjult nettadresse. Dette er en «digital blindsone» angriperne vet å utnytte.

Slik kan et QR-phishingangrep gjennomføres: Offeret mottar en e-post eller ser en nettside med en QR-kode som må skannes med mobilen. På denne måten kan kriminelle flytte angrepet fra PC hvor det gjerne er flere sikkerhetsmekanismer, og over på mobilen. QR-koden leder til en falsk nettside for innlogging. Brukeren legger inn informasjonen sin på mobilen, og så enkelt kan angriperen få tilgang.

Gjennom sommeren så vi også flere eksempler på såkalt voice-phishing. Dette er en omfattende og tilsynelatende effektiv angrepsform, i første omgang med tredjeparts CRM-systemer fra Cisco og Google som mål. Angriperne ringer virksomhetens ansatte og gir seg ut for å være fra helpdesk. Gjennom samtalen får de den ansatte til å installere fjernstyringsprogrammer som gir angriperne tilgang til den ansattes PC. I andre tilfeller ringer angriperne helpdesk og gir seg ut for å være en ansatt. Angriperen kan oppgi å ha mistet mobilen, å ha glemt passord eller be om å få resatt tofaktor-autentisering eller lignende. I mer avanserte angrep mot større mål er også deepfake-stemmer blitt brukt. Selv om dette er metoder vi ennå ikke har sett i Norge, er det sannsynlig at fremgangsmåten også vil forekomme her til lands.

Verken med QR- eller voice-phishing blir tekniske sårbarheter utnyttet direkte. Fordi angrepet starter på én enhet eller i en kanal og fullføres på i annen, omgås tradisjonelle sikkerhetstiltak som bare overvåker én del av kjeden. Samtidig som angrepene også gjennomføres på en måte som lett kan lure selv oppmerksomme og sikkerhetsbevisste ansatte.

Angrep som en tjeneste: ferdige angrepspakker

Det store utvalget av skadevare og informasjonsstjelere viser at cyberkriminalitet for lengst har beveget seg fra "mørke kjellere" til organiserte nettverk og profesjonelle plattformer. Angripere kan enkelt kjøpe tilgang til disse verktøyene i form av ferdiglagde kits eller angrepspakker. Det vi gjerne kaller "angrep som en tjeneste".

Slik kan hvem som helst med penger og motivasjon starte en phishingkampanje, drive svindel eller overta brukerkontoer. Hele infrastrukturen er tilgjengelig som en tjeneste: phishingverktøy, e-postlister, designmaler, domeneregistrering, logger fra infostjelere, kundesupport og statistikkverktøy for konverteringsrater.

Kriminelle kan bla seg gjennom menyer av angrepsverktøy ferdigpakket som «hyllevare», samtidig som de enkelt kan tilpasses deres formål. Dette er noe som gjør det enkelt å effektivisere svindel. Det gjør det også mulig for personer med begrenset teknisk kompetanse å utføre avanserte angrep. Man trenger ikke lenger å kunne kode, forstå protokoller eller kjenne til sårbarheter for å angripe et mål. Det eneste som kreves er tilgang til det svarte markedet, gjerne via Telegram eller dedikerte undergrunnsfora, og ressurser til å betale for verktøyene.

Alt dette bidrar til en økende industrialisering av cyber-kriminalitet. De som tidligere drev med mindre lovbrudd, som å selge falske merkevarer eller manipulere annonseplattformer, selger nå tilganger, verktøy og stjålne kontoer. Det er ikke bare bedrifter som merker konsekvensene av dette, men også privatpersoner i form av kontoovertakelser, identitetstyveri og svindel på sosiale medier.

Sårbare leverandørkjeder og innebygget skadevare

De siste årene har man sett stadig mer avanserte angrepsmønstre, der også ofrenes programvareløsninger kan bli en inngang videre inn i systemene. Skadevare maskeres og bygges inn i kjente og populære produkter som kode, kodebiblioteker og andre komponenter.

I et forsyningskjedeangrep kan selv verktøyene utviklere bruker for å bygge programvare bli kompromittert. Da er man så langt nede i forsyningskjeden at det nærmest er umulig for en vanlig virksomhet å ha full oversikt. Fordelen for angriperen er at ett kompromittert ledd kan gi dem adgang til hundrevis eller tusenvis av organisasjoner på én gang.

Skadevaren ligger ofte skjult i kildekoden og aktiveres kun under bestemte forhold. For eksempel i et spesifikt produksjonsmiljø eller hos utvalgte selskap. Slike angrep gjør det mulig for skadevare å ligge latent og uoppdaget i systemene i årevis, helt til de treffer riktig mål.

Sårbarhetene ligger i de tette avhengighetsforholdene mellom leverandører og kunder. Komplekse forsyningskjeder er ikke et unntak, men snarere normalen på tvers av bransjer. En leverandørs leverandør – og deres leverandør igjen – kan plutselig utgjøre et svakt punkt i en virksomhets sikkerhet. Kanskje er man selv et svakt ledd i noen andres leverandørkjede, som underleverandør. På denne måten kan de fleste virksomheter utgjøre et mål fordi de kan være veien inn til andre organisasjoner.

Samtidig er også utviklere ofte mer utsatt for risiko enn man kanskje skulle tro. Mye av dette skyldes lange tradisjoner for åpen kildekode og en kultur preget av deling og åpenhet. Kodebiblioteker og pakker lastes ofte ned fra åpne kilder og kjøres på infrastruktur som ikke nødvendigvis er like godt overvåket som mer sentrale IT-systemer. Dette gjør det mulig for kriminelle å installere skadevare uten å bli oppdaget.

I norske DevOps-miljøer er dette en særlig utfordring, ettersom mange bedrifter gjenbruker åpne komponenter uten å ha innført robust validering eller signering av avhengigheter.

KI og automatisert svindel

Kunstig intelligens (KI) er uten tvil de siste årenes største endringsfaktor når det gjelder hvordan digitale angrep utformes og gjennomføres.

Tidligere var det enklere å avsløre digital kriminalitet som følge av dårlig språk og feil visuell profil. Ved hjelp av KI har disse forsøkene blitt mye mer profesjonelt utformet. Bilder, video og lyd genereres på sekunder, og det er behov for langt mindre treningsdata enn før. Angrep kan målrettes etter språk, bransje, geografi og atferd.

Samtidig som KI utvikler seg i rekordfart, kan ressurssterke kriminelle aktører bruke teknologien uten å måtte forholde seg til etiske prinsipper, lovverk eller reguleringer. Mye av denne bruken handler, som ellers i arbeidslivet, om automatisering, personalisering og effektivisering – bare med kriminelt fortegn.

KI-agentens år

KI-agenter har for alvor blitt tatt i bruk i 2025. En agent kan forklares som et program drevet av kunstig intelligens som kan utføre oppgaver på egenhånd, på vegne av mennesker. For eksempel kan en KI-agent automatisk hente inn data, analysere disse og skrive en rapport. Flere slike agenter kan også samarbeide og fordele oppgaver seg imellom som et lite, digitalt team.

KI-agenter er nyttige for bedrifter, men kan også misbrukes av kriminelle. Når store deler av angrepsarbeidet kan overlates til KI-agenter, blir angriperne mer effektive, siden de kan gjennomføre komplekse operasjoner med færre ressurser.

Ved hjelp av KI-agenter kan kriminelle nå gjennomføre fullautomatiserte, personaliserte og svært troverdige angrep, og det på rekordtid. Agentene henter inn data, finner e-postadresser, genererer og sender ut e-poster, samler inn tokens, graver i datalekkasjer og logger seg inn på nettverk – helt uten menneskelig innblanding. Teknologien er til og med i stand til å analysere hva som virker og ikke, og justere taktikken underveis.

Denne angrepsformen er i startfasen, uten så mange eksempler på faktisk bruk av slike avanserte systemer – men det er bare et spørsmål om tid før vi ser dette.

Ytterligere personalisering av angrep

På samme måte som digitale annonser og plattformer for sosiale medier bygger detaljerte profiler av privatpersoner for å målrette innhold og reklame, kan kunstig intelligens brukes til å danne et presist bilde av personer basert på cookies, adferd, sporing og data man selv har delt.

KI-agentene kan tilpasse et angrep ned til minste detalj, basert på hvem du er, hva du interesserer deg for og hvem du har kontakt med.

Jo mer informasjon et offer har delt på nettet, desto lettere er det å få svindelen til å virke troverdig. Dette skaper en urovekkende dynamikk der ofrene, ved å dele informasjon ubevisst, «fôrer» angripernes verktøy med treningsdata.

Denne personaliseringen gjør angrepene både mer overbevisende og effektive, og derfor også vanskeligere å avsløre og forsvare seg mot, spesielt når det er snakk om brede masseangrep.

KI ikke bare en trussel, men også en del av forsvaret

Kunstig intelligens er utvilsomt en stor sikkerhetsutfordring. Heldigvis tilbyr teknologien også nye muligheter, både innen forsvar og beskyttelse.

Avanserte sikkerhetsfiltre, KI-drevet analyse og prediktive modeller identifiserer og blokkerer svindelforsøk før disse når ofrene. Samtidig er dette en prosess som krever kontinuerlig utvikling, samt et tett samarbeid mellom teknologiselskaper, sikkerhetsaktører og myndigheter.

For privatpersoner handler sikkerhet fortsatt i stor grad om de samme grunnleggende tiltakene: Man må sørge for å verifisere nettadresser, bruke passordhåndteringsverktøy, og å være ekstra bevisst i situasjoner der man er sårbar. Angriperne prøver oftest å utnytte svakheter og å ta seg inn der «gjerdet er lavest».

Hva vi finner når vi tester cybersikkerheten hos norske virksomheter: erfaringer fra feltet

Denne artikkelen er skrevet av Telenor Cyberdefence, som tilbyr avanserte sikkerhetstjenester til bedrifter i de nordiske markedene.

Telenor Cyberdefence gjennomfører jevnlig penetrasjonstester for virksomheter som ønsker å få et realistisk bilde av egen Cybersikkerhet. En penetrasjonstest er kort fortalt et «snilt innbrudd», der vi – med tillatelse –kartlegger sikkerhetshull, slik at disse kan tettes før trusselaktører utnytter dem.

Gjennom hundrevis av slike tester har vi identifisert noen tydelige fellestrekk hos mange norske virksomheter. Enkelte sårbarheter går igjen med stor hyppighet. I denne artikkelen belyser vi noen av de mest vanlige.

Innledningsvis kan det være hensiktsmessig å gi litt kontekst: historisk sett starter de aller fleste angrep via phishing. Formålet er enten å få offeret til å kjøre ondsinnet kode, eller å gi fra seg brukernavn/passord. Når virksomheter får hjelp av Telenor Cyberdefence til å teste sin egen sikkerhet, anbefaler vi som regel at tiltak mot phishing vurderes og styrkes, fremfor å simulere et faktisk phishing-angrep. Erfaring viser nemlig at ondsinnede aktører før eller siden vil lykkes.

Feilkonfigurasjon: en klassiker med mange ansikter

Den klart mest utbredte årsaken til sikkerhetssvakheter vi finner, er feilkonfigurasjon. Dette er et vidt begrep, men felles-nevneren er at systemene i utgangspunktet fungerer som de skal, men de er satt opp på en måte som åpner for risiko.

Feilkonfigurasjon kan for eksempel handle om at:

Tilganger er for åpne, slik at brukere får tilgang til data de ikke burde hatt tilgang til. Dette kan være sensitive personopplysninger eller passord til brukere med andre eller utvidede rettigheter.

Skytjenester som Microsoft Azure ikke er sikret godt nok. Ofte fordi de er komplekse og endrer seg raskt, og fordi virksomhetene ikke evner å konfigurere tjenestene etter faglig anbefalt praksis.

Active Directory (AD), «hjernen» bak brukerstyring i mange organisasjoner, har et svakt oppsett som kan utnyttes av angripere til å skaffe seg utvidede tilganger.

Autentisering og autorisasjon mangler eller er feil. Vi ser at enkelte systemer ikke krever innlogging der dette burde kreves, at systemene ikke sjekker godt nok hvem brukeren faktisk er, eller at de gir brukere flere tilganger enn nødvendig.

Slike feil handler som oftest ikke om dårlig intensjon, men snarere om manglende innsikt om hvordan ting bør settes opp for å være sikre. Det hjelper ikke å ha en ny solid dør med verdens beste lås om du legger nøkkelen under dørmatten.

Utdatert programvare og manglende sikkerhets- oppdateringer

En annen gjenganger er mangelfull patching, det vil si at systemer og programmer ikke har fått de siste sikkerhetsoppdateringene.

Når leverandører oppdager sikkerhetshull i programvaren sin, slipper de som regel en oppdatering (eller «patch») som tetter hullet. Hvis denne ikke blir installert, er systemet fortsatt sårbart. Dette er en kjent og godt dokumentert risiko og likevel en svakhet vi fortsatt finner hos mange.

Passord og autentisering: bedre enn før, men fortsatt en vei å gå

De gode nyhetene er at stadig flere virksomheter bruker tofaktorautentisering (MFA) og sikrere innloggingsprotokoller, som NTLMv2. Det har gjort det vanskeligere for angripere å ta seg inn bare ved hjelp av passord.

Men fortsatt finner vi:

Brukere med svake eller gjenbrukte passord.

Systemer der MFA ikke er aktivert.

Brukerkontoer som aldri brukes, men som fortsatt er åpne for angrep.

Altfor ofte ser vi at ‘passord123’ eller lignende fortsatt fungerer som innlogging et eller annet sted. Og når én bruker blir kompromittert, kan det gi angriperen tilgang til langt mer enn bare én konto.

Hva kan gjøres?

Det finnes ingen enkel løsning på IT-sikkerhet, men her er noen konkrete råd basert på hva vi ser ute hos virksom-

hetene vi jobber med:

Gå gjennom tilgangsstyring jevnlig. Bruk prinsippet om «minste privilegium»: brukere skal kun ha tilgang til det de faktisk trenger.

Invester i kompetanse på skytjenester og sikker konfigurasjon, spesielt i Azure og Active Directory.

Etabler rutiner for sikkerhetsoppdatering, og sørg for at alle systemer har et tydelig eierskap.

Bruk MFA på alle tjenester som støtter det og sjekk at det faktisk er aktivert.

Fjern gamle brukere og konti som ikke lenger er i bruk.

Mange tror at det er avanserte hackere og sofistikerte teknikker som er den største risikoen. Vår erfaring viser at det ofte er enkle feil og manglende rutiner som åpner dører for ondsinnede aktører.

Det positive er at det er fullt mulig å gjøre noe med disse sårbarhetene, men det krever bevissthet rundt sikkerhetsrisiko. Kontinuerlig forbedring må etterstrebes gjennom systematisert arbeid med sikkerhet.