Slik angriper de

Uansett hvor vi snur oss i det digitale rom opplever vi et jevnt trykk fra angriperne – fra økonomisk motiverte kriminelle som prøver lure deg og virksomheten til hackere med andre og enda verre motiver. I dette kapittelet ser vi nærmere på angripernes metoder og deler egne erfaringer.

DET ER NÅ så mange svindelforsøk, at mange sier de vegrer seg for å ta telefonen om det ringer fra et ukjent nummer. Dette er med andre ord noe som påvirker mange, selv de som ikke direkte rammes av svindelen.

Uansett hvor vi snur oss i det digitale rom opplever vi et jevnt trykk fra kriminelle som prøver å lure deg. Dette gjør de ved bruk av kanaler som SMS, telefonanrop, sosiale medier, direkte- meldinger, nettsider og konkurranser, samt falske nettannonser som dukker opp på ellers troverdige sider. Er du uoppmerksom, sulten, trøtt eller har dårlig tid, trykker du gjerne på en lenke du ellers ville unngått.

I økonomisk usikre tider ser vi gjerne også et oppsving i svindelaktivitet. Befinner man seg i en presset situasjon, er det lettere å ta uoverveide valg. Da er det enkelt å falle for tilbud eller muligheter som egentlig er for gode til å være sanne.

I angrep mot bedrifter ser vi at etablerte trender videreføres. Phishing, direktørsvindel og utpressingsangrep preger bildet. I tillegg ser vi tjenestenekt (DDoS) og øvrige angrep som til dels kan relateres til krigen i Ukraina.

Hacking av private sentralbord er en gammel utfordring som dessverre fortsatt er aktuell.

Svindel gjennom fjerntilgang øker

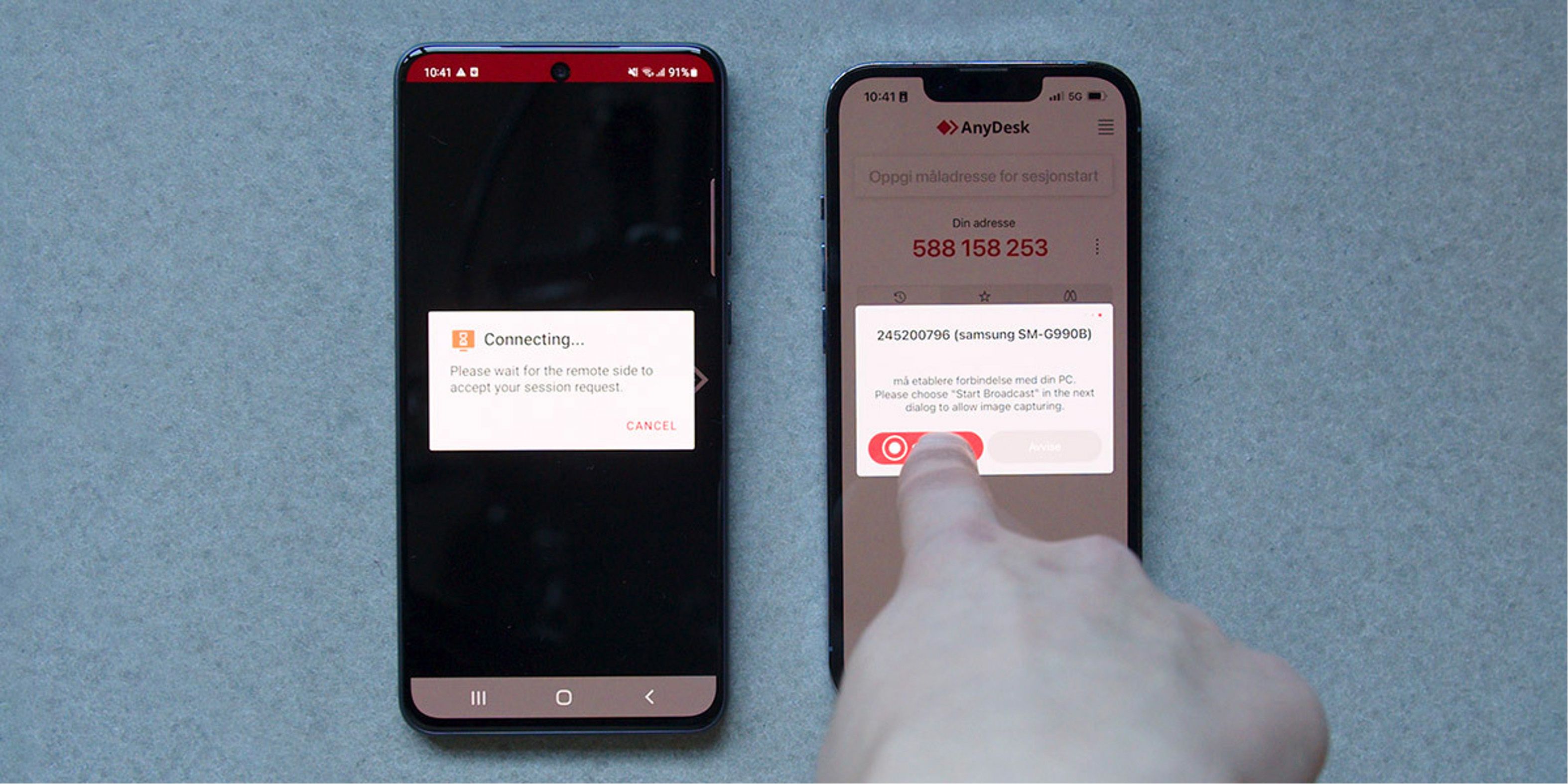

Mange nordmenn opplever å få anrop fra ukjente, norske mobilnumre, der noen utgir seg for å være fra for eksempel «Amazon». Dette er kriminelle som forsøker å ta kontroll over mobilen din via egne programmer for fjerntilgang.

Tar du telefonen, får du som regel høre en forhåndsinnspilt beskjed om at noen har bestilt en iPhone i ditt navn. I beskjeden blir du bedt om å trykke på ‘1’ for å komme i kontakt med en servicemedarbeider. Dersom du faktisk gjør det, blir du viderekoblet til en svindler.

Telenor erfarer at slike phishing-angrep går i bølger. I senere tid har de som ringer utgitt seg for å være fra Amazon, men også Microsoft og andre kjente store virksomheter blir misbrukt til slik svindel.

Fremgangsmåten er i utgangspunktet lik: Du blir oppringt, og du blir forelagt et problem – for eksempel en «feilkjøpt iPhone» eller at de har oppdaget et «virus på maskinen din». Svindlerne sier at de kan hjelpe deg, bare du gjør som de sier. For at de lettere skal kunne «hjelpe deg», blir du bedt om å laste ned en app på mobilen din, og muligens også et program på datamaskinen. Dette blir gjerne beskrevet som en «sikkerhetsapp», men er i virkeligheten et verktøy som gir de kriminelle tilgang til mobilen eller datamaskinen din.

Det er spesielt appen AnyDesk som har vært de kriminelles foretrukne verktøy – men også programmer som TeamViewer har vært misbrukt. Dette er apper som i utgangspunktet er legitime og gratis å laste ned via både AppStore og Play Store. Problemet er bare at de også er svært enkle å misbruke. Alt de kriminelle trenger å gjøre, er å overbevise den som eier mobilen eller datamaskinen om å gi dem tilgang. Dette gjøres til tross for advarsler i appene om svindelfaren.

Appene gjør det mulig for andre både å se hva du gjør på skjermen og å fjernstyre mobilen eller datamaskinen. Dersom du installerer en slik app, og gir uvedkommende tilgang, er det i praksis fritt fram for de kriminelle.

Det du ser på din egen skjerm, kan de også se på sin skjerm. For eksempel kan de be deg om å gå inn på nettbanken, eller få deg til å taste inn bankdetaljer. Dette er informasjon de da får tilgang til og kan misbruke. De kan også fange opp engangskoder du får tilsendt via for eksempel SMS, og bruke disse til å kapre brukerkontoen din. Mulighetene for misbruk er mange når fjerntilgangen først er etablert.

Uansett hvor vi snur oss i det digitale rom opplever vi et jevnt trykk fra kriminelle som prøver å lure deg.

Direktørsvindel – fortsatt en alvorlig trussel

For syvende år på rad anser Telenor direktørsvindel for å være svindelmetoden med størst tapspotensial for seg og sine datterselskaper. Metoden går ut på at svindlerne utgir seg for å være en leder i en bedrift, for så å lure en ansatt (gjerne med økonomiansvar og fullmakter) til å gjennomføre en transaksjon som «haster».

De kriminelle manipulerer ansatte via e-post og skaffer seg informasjon som de bruker til å få ansatte i organisasjonen til å gjennomføre en betaling ved bruk falsk faktura, eller å endre et kontonummer på en eksisterende faktura. Slik endring av betalingsinformasjon er også en mye brukt metode sammen med såkalt «business email compromise», der svindlerne skaffer seg tilgang til en e-postkonto hos virksomheten eller leverandøren.

Hvert år er vi vitne til forsøk på å lure ansatte i Telenor. En salgsdirektør i Telenor Linx ble forsøkt svindlet da han mottok en e-post merket «HASTER» som var signert av administrerende direktør i selskapet.

Salgsdirektøren var på dette tidspunktet opptatt med å følge barna sine til skolen, men svarte raskt tilbake at «joda, jeg er tilgjengelig – det er bare å ringe». Like etter kom svaret, igjen signert av sjefen: «Jeg er i et viktig møte akkurat nå, og jeg kan ikke anrop. Jeg trenger at du håndterer en presserende oppgave for meg forsiktig.»

Det er ikke uvanlig med en hverdagslig tone i slike e-poster og at de har enkelte skrivefeil. Salgsdirektøren svarte at han kunne rydde kalenderen frem til 14.30. Igjen kom svaret kontant «Ok bra. Jeg vil at du skal kjøpe gavekort til bestemte kunder. Klarer du det på 25 minutter? Gi meg beskjed slik at jeg kan sende deg navnene på gavekortene og den nøyaktige verdien av hvert. Jeg vil refundere pengene dine umiddelbart etter møtet.»

Først da barna var levert på skolen, fikk salgsdirektøren sett nærmere på e-postene han hadde mottatt, og da blinket alle varsellampene. Han kontaktet assistenten til administrerende direktør, og fikk avklart at dette var et svindelforsøk.

I forbindelse med direktørsvindel benytter de kriminelle seg av den etablerte tilliten, respekten og noen ganger frykten mange ansatte har for autoriteter i virksomheten. Dersom den ansatte tror det faktisk er sjefen som er avsender og ber dem om å gjøre noe, så er sjansen relativt stor for at dette også blir gjort. Det kan starte med noe så ufarlig som kjøp av gavekort, men kan eskalere til større beløp når tillitten og kommunikasjonen er etablert. Her kan det ofte også være snakk om store beløp.

Hva de kriminelle faktisk var ute etter i dette tilfellet, er ikke sikkert, men digitale gavekort, som det her ble bedt om, er kjent for å være et lett omsettelig verdiobjekt på nettet.

Telenor tror organiserte kriminelle de senere årene i større grad benytter åpne kilder som LinkedIn og Facebook til å kartlegge ansatte og bedrifter i forbindelse med direktørsvindel. Denne informasjonen kan deretter brukes sammen med annen informasjon. Når brikkene i puslespillet er lagt, kan de kriminelle med høy presisjon effektivt gjennomføre målrettede direktørsvindelangrep. Vi ser også at svindlerne bruker mer tid på informasjonsinnhenting og forberedelser, slik at de kan konstruere mer komplekse og troverdige historier enn denne nokså typiske og enkle gavekort-svindelen. Da går de også etter langt større verdier.

Telenors sikkerhetsavdeling har det siste året fulgt opp flere henvendelser fra egne ansatte som har mottatt suspekte henvendelser og kontaktforespørsler via LinkedIn. LinkedIn krever ikke verifikasjon for å knytte en brukerkonto til en bedrift, og dette utnytter de kriminelle. De kan for eksempel oppgi at de jobber i Telenor og bruke dette til sin fordel i direktemeldinger til andre Telenor-ansatte på plattformen.

Over 40 Telenorbutikker angrepet – slik gjennomskuet vi hackeren

En ansatt i en Telenorbutikk i Oslo ble oppringt på jobb og trodde først det var en kollega som tok kontakt. Han skjønte fort at noe ikke stemte. I kulissene jobbet sikkerhetsfolk i Telenor allerede med å spore angrepet.

Den 3. januar i år blir Telenorbutikken på Stovner oppringt fra et svensk telefonnummer.

Stemmen i den andre enden tilhører en ung norsk mann som sier han ringer fra Telenors IT-support. Grunnen til at han tar kontakt, er for å fikse problemer de ansatte har hatt med en printer i butikken.

Omtrent på samme tid blir mer enn 40 Telenorbutikker oppringt fra det samme nummer. Det hele er et systematisk angrep, der målet er å få tilgang til Telenors datasystemer ved hjelp av phishing og sosial manipulasjon.

– Shit! Hva har jeg gjort?!

Angrepet mot Telenorbutikkene føyer seg inn i rekken av phishing-angrep, der gjerningspersonen forsøker å få tak i sensitiv informasjon ved hjelp av en falsk nettside eller en applikasjon som kalles AnyDesk.

Denne gangen snakket gjernings- personen i tillegg flytende norsk.

– Jeg stusset over at personen ringte fra et svensk nummer, siden han åpenbart var norsk. Samtidig virket det logisk at noen fra support tok kontakt, forteller den ansatte som var alene på jobb da telefonen ringte.

Den ansatte hadde selv meldt fra til sjefen om at printeren ved den ene kassa ikke fungerte som den skulle. Han oppfattet derfor dette som en troverdig henvendelse. Ti minutter senere skjønte han imidlertid at han hadde blitt lurt.

– Med en gang tenker man jo selvfølgelig «shit! hva har jeg gjort?!» Jeg har hørt om andre bedrifter som har blitt hacket, men så ikke for meg at gjerningsmennene var så proffe.

.webp)

Slik foregikk svindelforsøket: Falsk nettside og AnyDesk

Etter å ha presentert seg, forklarer mannen på telefonen at trøbbelet med printeren skyldes en nettverksfeil. For å løse problemet trenger han tilgang til butikkens systemer og ber den ansatte om å åpne en nettside: Billett-Telenor.com.

Nettsiden ser identisk ut som en global Telenor-side, men er falsk.

På nettsiden må den ansatte logge inn med brukernavn og passord til Telenors systemer – noe han ikke har ettersom Telenorbutikken kjører sitt eget nettverk uavhengig av Telenor sitt.

Mannen ber derfor den ansatte om å laste ned AnyDesk, så han kan hjelpe til med innloggingen.

– Jeg kjente til AnyDesk fra før, og visste at det er et verktøy som gjør det mulig å fjernstyre en PC fra en annen. Siden dette var en person fra Telenor, tenkte jeg at det var trygt å la ham få tilgang, sier den ansatte.

Så begynner ting å skurre.

Først legger den ansatte merke til at nettleseren varsler om at URL-en han er inne på, er usikker. Så oppdager han at noen har opprettet et nytt skrivebord på PC-en, som ligger skjult bak nettleseren han har oppe.

Det er åpenbart at mannen i den andre enden holder på med noe annet enn det han sier han gjør. Når den ansatte i tillegg blir bedt om å la AnyDesk stå på over natten, skjønner han at butikken kan være under angrep.

– Da det gikk opp for meg hva som skjedde, gikk jeg rett inn og avinstallerte applikasjonen, slettet filen og skrudde av PC-en. Etterpå ringte jeg til driftslederen min og fortalte hva som hadde skjedd. Nå er jeg bare glad for at jeg gjennomskuet ham i tide, forteller den ansatte.

Visste om angrepet før telefonen ringte

Mens den ansatte pratet med svindleren på telefonen, var Telenor allerede i full gang med å spore angrepene mot Telenorbutikkene. En forhandler i Bergen hadde tidlig varslet om et phishing-forsøk der svindlerne utga seg for å være fra Telenors IT-support.

– Da vi mottok det første tipset, satte vi umiddelbart i gang en gransking for å kartlegge omfanget av saken, sier Thorbjørn Busch, senior sikkerhetsrådgiver i Telenor.

Det svenske telefonnummeret viste seg å være et reelt nummer tilkoblet en Skype-konto.

At det ble brukt et svensk nummer kan være et signal om at aktørene forsøker å gå nye veier, etter at Telenor i 2022 innførte en sperre som forhindrer misbruk av norske fastnettnumre ved hjelp av såkalt spoofing, mener Busch.

– Mange bedrifter har forbindelser til Sverige, så et svensk nummer innbyr ofte til tillit. Men når anropet kommer fra Sverige, betyr det også at man må gå etter de kriminelle i utlandet – noe som gjør det mer utfordrende å granske angrepet.

Etter et omfattende søk i trafikkdata på det svenske nummeret, kunne sikkerhetsteamet raskt se hvilke andre Telenor-butikker som allerede hadde blitt utsatt for phishing-angrepet.

– Etter å ha pratet med noen av forhandlerne, fikk teamet mistanke om at gjerningspersonene forsøkte å få tilgang til Telenors øvrige datasystemer via Telenorbutikkene – noe som heldigvis ikke er mulig, forklarer Busch.

– Her har trolig første mål vært å samle inn brukernavn og passord via den falske nettsiden. Når det ikke lyktes, har steg to vært å få tilgang til bedriftens PC via AnyDesk.

Målet kan ha vært kontroll over mobilnumre

Det er fortsatt usikkert hva det endelige målet med angrepet var – men det er ingen tvil om at de kriminelle kan utnytte en slik tilgang til en rekke formål, der hensikten stort sett er å tjene penger. Et potensielt mål kan ha vært såkalt SIM-swap.

Dette kan i verste fall bli brukt for å skaffe seg tilgang til offerets kontoer – for eksempel til e-post eller kryptolomme- bøker – ved å nullstille passord eller motta koder for totrinnsverifisering over SMS.

– Dette er ikke bare en trussel for private, men også bedrifter – der full tilgang på telefonsamtaler og SMS-er til en ansatt kan åpne dørene videre for spionasje, direktørsvindel eller andre typer angrep mot en virksomhet, sier Busch.

– En teori er at gjerningspersonen denne gang var på jakt etter kundelister for å få kontroll over mobilnumre på disse listene, sier Busch.

– Åpenhet avgjørende for å avdekke svindel

På Stovner er den ansatte og daglig leder glade for at Telenor var raskt på ballen, og at de tidlig fikk svar på hva som faktisk hadde skjedd.

– Før vi rakk å melde fra til Telenor, tok de kontakt med oss. Da fikk vi vite at de allerede jobbet med å granske det som hadde skjedd. Selv om det føles skremmende å bli utsatt for noe sånt, er det også betryggende å vite at Telenor følger nøye med, sier daglig leder.

Busch forteller at saken ble overlevert til politiet, og han roser de andre ansatte i Telenorbutikkene for rapporteringen og åpenheten rundt svindelforsøket.

– Selv om anmeldelser ikke alltid fører til noen pågripelse, gir det politiet viktige etterretningsopplysninger som kan komme til nytte ved en senere anledning.

– For å kunne granske slike saker, er vi også helt avhengige av at ansatte og ledere sier ifra når de oppdager noe mistenkelig eller frykter at de kan ha blitt lurt. Når vi rekker å gjøre en grundig granskning selv, øker sjansen for at politiet kan foreta en pågripelse.

Men hvordan kunne egentlig svindlerne vite at printeren på Stovner ikke virket?

– Dessverre er nok det en gambling med lav risiko, uansett hvilken bedrift du ringer, sier Busch, og legger til:

– For hvem har vel egentlig ikke en printer det er noe trøbbel med?

Spoofing – mottiltak og tilpasningsdyktige kriminelle

Telefonsvindel er blitt et alvorlig samfunnsproblem som dessverre rammer stadig flere nordmenn. Svindlere som ringer og gir seg ut for å være for eksempel bankansatte eller politi, utnytter tilliten folk har til disse yrkesgruppene for å svindle dem for relativt store summer.

De siste årene har vi sett en sterk økning av tilfeller der kriminelle har misbrukt norske telefonnumre i svindelforsøk. Det som fremstår som anrop fra norske telefonnumre, kan være organiserte kriminelle som opererer fra eller via utlandet. Med relativt enkle grep har de kunnet «gjemme seg» bak norske fastnettnumre. Spoofing innebærer at det originale utenlandske telefonnummeret erstattes med et selvvalgt norsk nummer.

Etter at Telenor i 2021 innførte tiltak mot spoofing av mobilnumre, har vi sett en økning i spoofing av norske fastnettnumre. Fastnettnumre starter med 2, 3, 5, 6 eller 7 – og er numre som angir en stedstilhørighet, for eksempel 21 80 21 80 til Oslo kommune eller 75 55 50 00 til Bodø kommune. Dette er numre det er knyttet stor grad av troverdighet til.

Hva er spoofing?

Spoofing er en svindelteknikk med falsk avsender- eller opprinnelsesinformasjon. De mest brukte kanalene hvor spoofing forekommer er e-post, tekstmeldinger eller telefonsamtaler der kriminelle forfalsker avsender- identitet for å gjennomføre svindelforsøk. Teknikken er mye brukt som del av et angrep med bredere sosial manipulering, men spoofing av opprinnelsesadresse for IP-trafikk benyttes også i forbindelse med noen typer tjenestenektangrep.

Selv om samtalene kommer via utlandet, har vi i det siste også sett mange svindelanrop utført av norske kriminelle, som gjerne opptrer høflig og imøtekommende. Sjansen for at du tar telefonen øker betraktelig dersom du får opp et norsk nummer i displayet når det ringer, fremfor et utenlandsk eller skjult nummer. Dersom nummeret tilhører et kjent selskap eller en offentlig institusjon, tar folk telefonen. Da er de også i større grad tilbøyelige til å gjøre det de blir bedt om.

I november 2022 gikk flere norske teleoperatører sammen og blokkerte kriminelles mulighet til å spoofe norske fastnettnumre. Initiativet var resultatet av samarbeidet i den ideelle sammenslutningen «ITAKT», som samler norske internett- og teleoperatører for å bekjempe svindel og misbruk av tjenester og infrastruktur. Blokkeringen ble innført i tråd med anbefalinger fra Nasjonal kommunikasjonsmyndighet (NKOM) og retningslinjer satt i ekomforskriften og nummerforskriften.

Med denne blokkeringen vil slik spoofing av norske fastnettnumre fra utlandet ikke lenger være mulig. Dersom et anrop som kommer inn fra utlandet til Norge er satt opp med et norsk fastnettnummer som avsender, vil dette bli blokkert og ikke nå frem til norske forbrukere.

Selv om fastnettnumre er mindre i bruk hos private, brukes de fortsatt gjerne av bedrifter og offentlige institusjoner som NAV, Skatteetaten og Politiet. Dette er etater som opplever å få både sine navn og numre misbrukt i svindel. Blokkeringen gir norske bedrifter og offentlige institusjoner bedre beskyttelse mot misbruk.

Svindlere som ringer og gir seg ut for å være for eksempel bankansatte eller politi, utnytter tilliten folk har til disse yrkesgruppene for å svindle dem for relativt store summer.

Hacking av hussentraler – et vedvarende problem

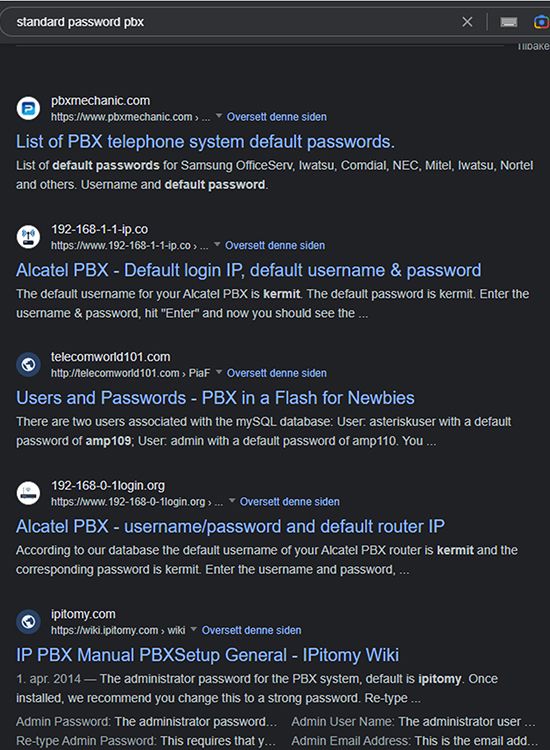

Telenor ser at virksomheters hussentraler (såkalte PBX-er) fremdeles utsettes for «innbrudd». Ved å utnytte svakheter i hussentralens funksjoner kan kriminelle utføre svindelforsøk. De kan også bruke dette som utgangspunkt for videre cyberangrep, for eksempel ransomware-angrep.

Hussentraler leveres med standard brukernavn og passord og installeres opp mot internett. Hvis ikke brukernavn og passord blir endret og hussentralen sikret ved installasjon, utsetter virksomheten seg for stor risiko. Dette kan sammenlignes med å gå fra eget hus med ulåst dør. Det å endre standard passord og innstillinger er helt grunnleggende sikkerhetshygiene, fordi oversikt over standard brukernavn og passord finnes på internett.

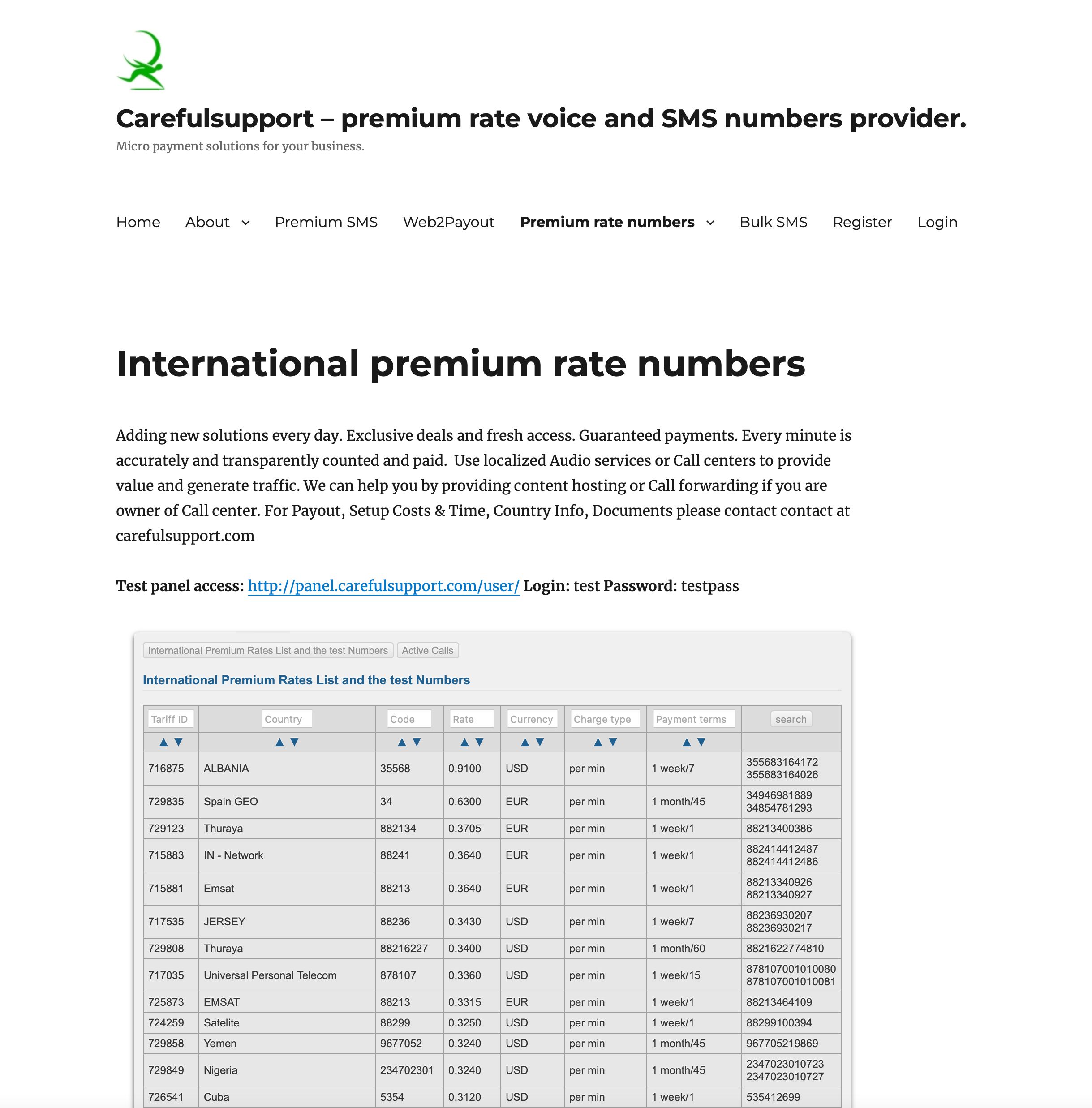

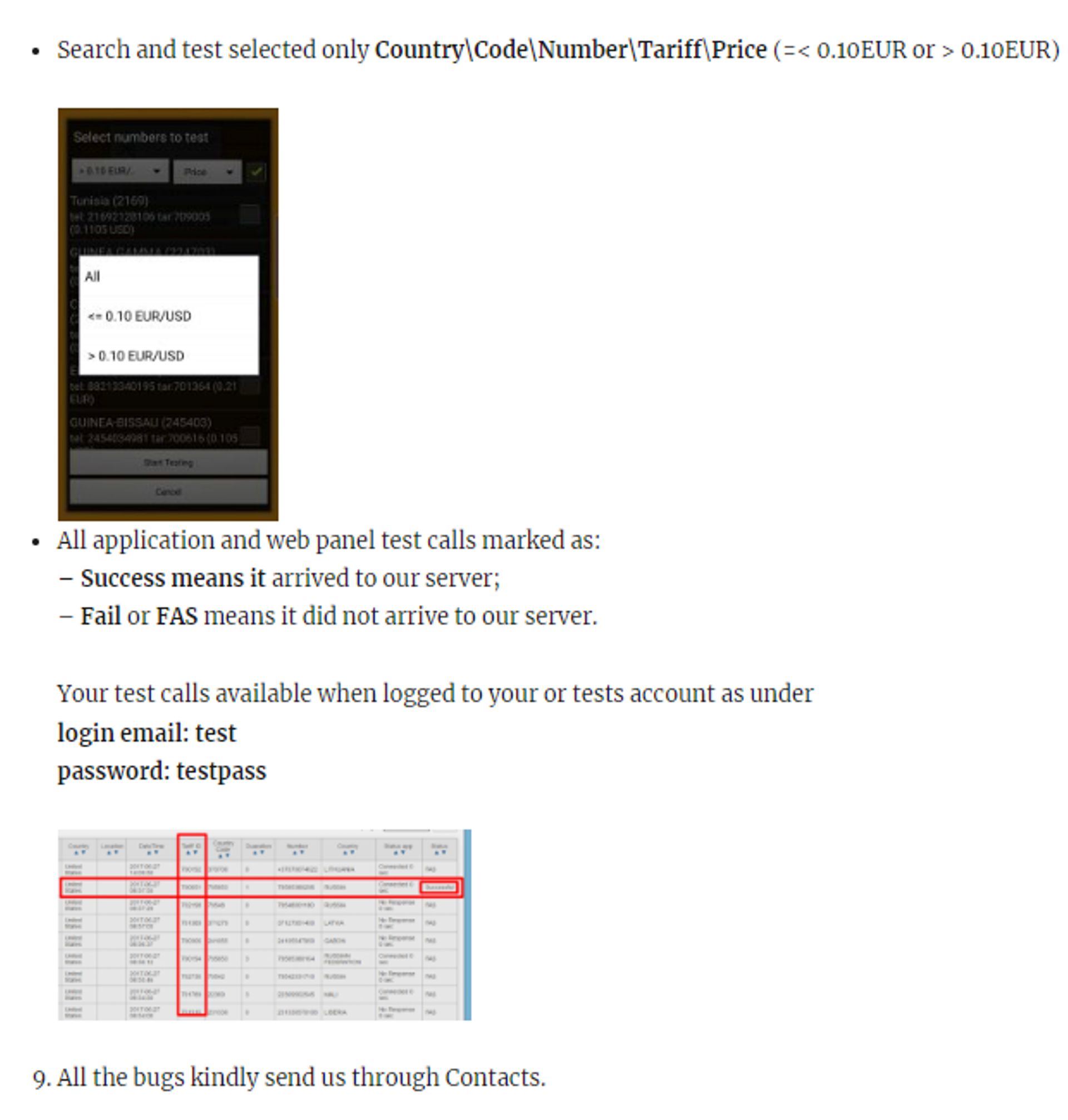

Dersom de kriminelle får kontroll på hussentralen, kan de starte søk etter å finne åpne internasjonale «premium rate» numre (IPRN). Denne typen destinasjoner kalles også «international revenue share numbers». Jo flere minutter med anrop til slike nummer de kriminelle klarer å generere fra hussentralen, jo mer penger tjener de.

Telenor har iverksatt tiltak for å stenge aksess til IPRN-numre i hele verden. Monitorerings-løsninger har blitt tatt i bruk for å kunne identifisere denne type uønsket trafikk i vårt nett. De kriminelle bruker gjerne et script – omtalt som en «dialer» – for å automatisere søk etter åpne premium rate numre. De må ofte foreta mer enn 1000 anrop mot ulike land og numre før de finner åpne numre. Ofte kan Telenor se disse forsøkene mens de pågår og starte jobben med å stenge denne trafikken før svindlerne lykkes. Vi stenger dermed for videre misbruk. Telenor erfarer at når svindelen blir politianmeldt, er vi i stand til å stoppe betalingene relatert til slik svindel i over 95% av tilfellene.

Det er derfor viktig å politianmelde dette, selv om Telenor uansett kan begrense den økonomiske skaden ved å stoppe videre trafikk. En anmeldelse vil i tillegg gi politiet en mer helhetlig oversikt over denne formen for kriminalitet.

Premium Rate numre og Wangiri-svindel

Premium Rate numre benyttes også i såkalt wangiri-svindel. Ved å blokkere anrop til og fra Premium Rate-numre som brukes i svindel, avverger vi også wangiri-angrep mot våre kunder.

Vi ser at majoriteten av Premium Rate-numre kommer fra ulike nasjonale nummerserier som ikke skal kunne ringes til. Dette er for eksempel serier som ikke er i allmenn bruk i landet, eller det kan være tekniske serier som er øremerket særskilte formål. Dersom du for eksempel mottar et wangiri-anrop fra den britiske atlanterhavsøyen Ascesion og ringer tilbake, er det lite trolig at ditt anrop faktisk blir besvart i Ascesion. Det er langt mer sannsynlig at anropet ditt blir videresendt til en Premium Rate-leverandør av en utro tredjepart. Når anropet kobles opp, vil man få avspilt en automatisk talemelding (IVR) som er laget for at man skal holde linjen lengst mulig. «Please hold the line – your call is important to us». Dessverre er det også noen få lokaloperatører som lar seg friste til å betale kommisjon til Premium Rate-leverandører for trafikk til numre i deres nett. Her kan det være alt fra enkeltnummer til hele serier. Telenor blokkerer alle slike numre så fort de blir identifisert.

Det finnes flere selskaper som tilbyr tjenester som i praksis tilrettelegger for svindlerne. De tilbyr nødvendige verktøy og tjenester som IVR-server, søkeverktøy og testnumre. De leverer også numre til de kriminelle enten direkte eller via andre selskaper. Telepremium er et eksempel på en slik leverandør. Noen av disse selskapene tilbyr også en app man kan laste ned til sin telefon for å sjekke ut hvilke numre som er tilgjengelig hos gjeldende operatør. Kontakt med selskapene er ofte kun mulig via Skype. De opererer sjelden med fysisk adresse eller firmanavn.

Wangiri-svindel og hacking av hussentraler er dessverre kun to eksempler på hvordan svindlere tjener penger på Premium Rate-numre. Alle fremgangsmåter som lurer offeret til å ringe nummeret og holde linjen i noen tid gir svindlerne inntekter. Veiledning og forslag til forskjellige metoder finnes også fritt tilgjengelig på nett.

Telenor prioriterer arbeidet med å sikre at trafikk til og fra slike Premium Rate-serier blokkeres og forblir blokkert. Dette er viktig.

Hacktivister utfører målrettede og direkte DDoS-angrep

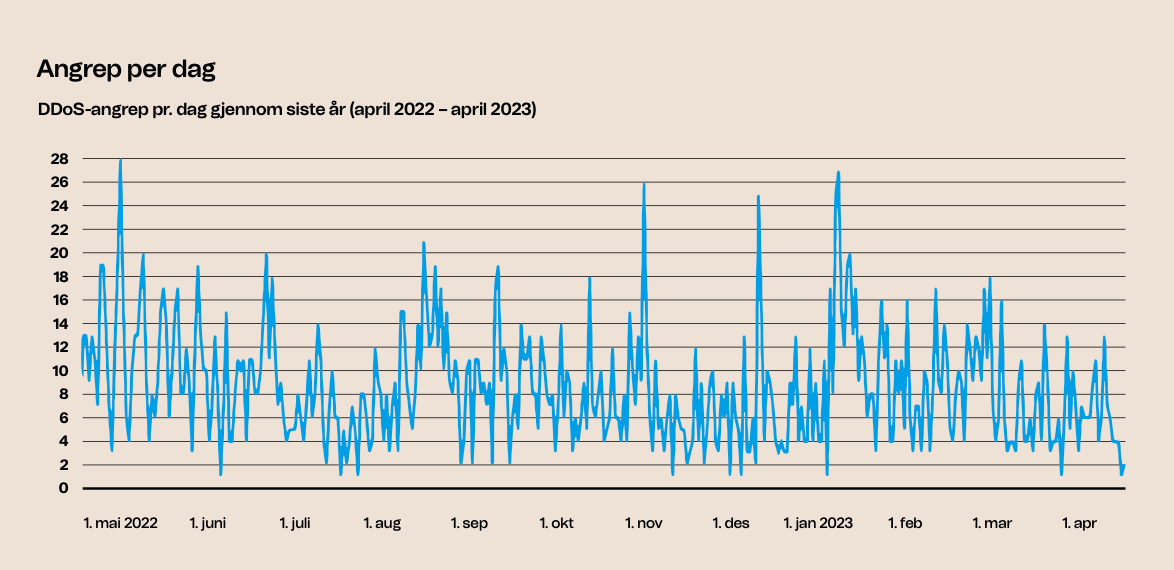

Det siste året har antallet DDoS-angrep registrert gjennom Telenors systemer holdt seg jevnt, med et snitt på rundt ni registrerte angrep per døgn. De fleste angrepene rammer privatpersoner og er relativt kortvarige.

De aller fleste angrepene går ut på å sende et stort volum data- trafikk for å lamme Internett-forbindelsen til offeret. Mye av denne trafikken blir generert ved å benytte tilfeldige feilkonfigurerte servere på nettet til å reflektere og forsterke trafikk som treffer målet for angrepet. Siden angrepstrafikken kommer fra en feilkonfigurert server, blir også angriperens egentlige IP-adresse effektivt skjult.

Telenor og andre større Internett-tilbydere (ISPer) har systemer som effektivt kan oppdage og stoppe denne type angrep. Systemene overvåker angrepstrafikk på Telenors rutere som grenser mot andre ISPer. Denne trafikken kommer fra «lovlige» tjenester, men i langt større mengder enn det som er normalt. Eksempler på tjenester som gjerne blir misbrukt er NTP (Network Time Protocol), DNS (Domain Name System) og LDAP (Lightweight Directory Access Protocol).

Etter Russlands invasjon av Ukraina har det vokst fram mange hacktivist-grupper, både på russisk og ukrainsk side. På russisk side har spesielt KillNet og NoName057 vært aktive. Disse gruppene har også vært omtalt i norske medier i forbindelse med DDoS-angrep. I løpet av det siste året har blant annet Arbeidstilsynet, BankID, Altinn, NRK, Schibsted, NAV og NSM blitt rammet. Gruppene skifter stadig hvilke land og mål som angripes, alt etter hva som rapporteres av media. Noname057 angrep for eksempel norske mål den 2. mars, etter at norske myndigheter kunngjorde en avtale om økonomisk støtte til Ukraina verdt flere milliarder kroner.

Både Killnet og Noname057 koordinerer aksjonene sine og diskuterer aktuelle mål for angrep i chattegrupper på meldings- tjenesten Telegram. Sistnevnte benytter et DDoS-verktøy skrevet i Python kalt DDosia, som er tilgjengelig for nedlasting via lenker delt i Telegram-grupper. Medlemmene registrerer seg via en Telegram-bot, og får utdelt en unik ID som de legger inn i verktøyet. Verktøyet installeres på medlemmenes egne maskiner, på hackede servere eller på leide virtuelle maskiner i skyen. De som bidrar mest til angrepene kan høste både berømmelse og i noen tilfeller mindre mengder kryptovaluta overført til sin konto som takk for innsatsen.

I de fleste tilfeller angripes nettsidene direkte, med fullt oppkoblede TCP-forbindelser. Dette gjør at forbindelsene blir kryptert, og det blir vanskelig å se ut fra nettverkstrafikken hva som skjer og hva angrepstrafikken består av. Før angrepene starter, sjekker hacktivist-gruppene målene sine nøye og finner funksjoner på nettsidene hos hvert enkelt mål som typisk belaster web-serveren og bakenforliggende systemer mest mulig. Dette kombineres gjerne med sesjoner som aldri kobles ned igjen, såkalte Slowloris-angrep. Når angrepet retter seg mot applikasjonslaget, kan serveren som angripes blir overbelastet uten at nettverksforbindelsen fylles med trafikk.

Angrepstrafikken består av tilsynelatende vanlige oppkoblinger fra vanlige brukere. Ved hjelp av vanlig trafikkanalyse er det derfor vanskelig å oppdage når bedriften er under angrep. Denne typen angrep oppdages ofte først ved at web-servere som er under angrep ikke svarer eller svarer svært tregt. Noen ganger kan en ikke en gang se en tydelig økning i trafikken ved å analysere trafikkgrafer mot webserveren, men angrepet kan kjennes igjen ved å se på antall spørringer eller hvilke ressurser som blir etterspurt.

Siden det er vanskelig å skille angrepstrafikk fra nyttetrafikk i nettverkslaget, stoppes denne typen angrep gjerne ved hjelp av geografiske IP-filtre. Dersom et norsk nettsted er under angrep, kan en for eksempel blokkere alle innkommende forbindelser som kommer fra utenfor Norden. Denne typen blokkering er naturligvis mindre egnet dersom brukerne av nettstedet er svært geografisk spredt.

For å kunne blokkere DDoS-angrep av denne typen er det best å ha tilgang til de faktiske spørringene som gjøres mot web- serveren. Etter å ha analysert disse har man mulighet til å blokkere uønskede spørringer. Dette kan gjøres direkte på web- serveren, eller helst via et system før serveren, som en proxy eller WAF (Web Application Firewall). Gjennom logger og statistikk kan man kartlegge hvilke ressurser på serveren som misbrukes under angrepet og sperre disse. Systemer som tar imot trafikk fra vanlige brukere bør også konfigureres for å hindre Slowloris- angrep. Dette kan gjøres ved for eksempel å begrense antall åpne nettverksforbindelser per klient, hvor lenge de skal kunne holdes åpne osv.

Det er viktig å ha en avtale på plass med sin ISP, før angrepet faktisk inntreffer for å kunne stoppe DDoS-angrep. Sørg også for å ha gått nøye igjennom webserverens arkitektur, samt at det er lett å få tilgang til logger og sperre forespørsler som brukes i angrep.

Phishing – teknikker og tiltak

Phishing-eposter har i mange år vært en av de mest brukte fremgangsmåtene for å få ulovlig innpass på innsiden av en organisasjon. Har man tilgang til brukernavn og passord til en eller flere ansatte i en bedrift, er det mange tjenester som kan misbrukes, inkludert skybaserte tjenester bedriften benytter seg av. Ifølge organisasjonen Anti Phishing Work Group (APWG) var 2022 et rekordår for phishing med mer enn 4,7 millioner angreps- kampanjer verden over. Siden 2019 har antall angrep av denne typen steget med over 150% per år.

Mange bedrifter trener sine ansatte i å kjenne igjen phishing- forsøk og ikke trykke på «mistenkelige» lenker i e-poster. Men det å skille ekte lenker fra phishing viser seg å være vanskelig. Flere firmaer bruker eksterne leverandører for mange av sine interne tjenester. Dette betyr at ansatte ofte må trykke på lenker til sider som ligger utenfor organisasjonens interne domener. Dette gjør det vanskeligere for ansatte å skille på legitime og illegitime lenker. Det er ofte vanskelig selv for eksperter på datasikkerhet å avgjøre hva som er en legitim e-post eller svindel. Dersom man gjennomfører en phishing-test mot et større firma, vil alltid minst én ansatt bli lurt til å gi fra seg sensitiv informasjon som bruker- navn og passord. Angriperne har dermed oppnådd det de ville.

For å unngå angrep har flere organisasjoner de siste årene innført forskjellige former for multifaktor autentisering; i tillegg til det faste passordet må brukerne skrive inn en engangskode for å logge inn. Angripere omgår i stadig større grad denne typen ekstra sikkerhet ved også å spørre om engangskoden. Koden kan skrives inn manuelt på tjenesten som etterlignes, eller det kan settes opp en proxy som gjør det mulig for angriperne å logge seg inn. På denne måten kan uvedkommende få tilgang til offerets sesjonsnøkkel og dermed fremstå som rettmessig eier av kontoen.

Et eksempel på en kommersielt tilgjengelig tjeneste (PaaS - Phishing as a Service) som tilbyr denne funksjonaliteten er «Greatness», som Cisco Talos rapporterte om i mai 2023. Her tilbys en komplett phishing-pakke med ferdiglagde e-poster, phishing-side, proxy-funksjonalitet og kontrollpanel klart for bruk mot tjenester som for eksempel Microsoft 365. For å sikre seg mot avanserte angrep som dette, må man bruke autentiserings- mekanismer som er motstandsdyktige mot phishing.

Fysiske sikkerhetsnøkler, som Yubikeys, er et eksempel på en autentiseringsform som ikke er utsatt for phishing. En fysisk nøkkel blir knyttet til brukerens konto. Denne kommuniserer ved hjelp av USB eller Bluetooth med enheten det logges inn fra. Nøkkelen må fysisk stjeles for å kunne brukes av uvedkommende til å logge inn. Google innførte denne typen sikkerhet for sine ansatte i 2017 og har siden ikke vært utsatt for vellykkede phishing-angrep. Barrieren for å ta i bruk sikkerhetsnøkler er imidlertid stor. De må distribueres til brukerne og registreres. De er også lettere å miste, noe som vil sperre brukeren ute til vedkommende får en ny nøkkel.

En ny teknologi tas nå i bruk som skal gi brukerne nesten like god sikkerhet som fysiske sikkerhetsnøkler, uten ulempene de fører med seg. Teknologien kalles passnøkler (passkeys) og baserer seg på samme standard som fysiske sikkerhetsnøkler kalt «WebAuthn», utarbeidet av sikkerhetsalliansen Fast Identity Online (FIDO). Både Microsoft, Apple og Google tilbyr nå passnøkler for innlogging. Passnøkler fra disse leverandørene vil igjen også kunne brukes til å autentisere brukeren videre mot andre tjenesteleverandører.

Kanskje kan drømmen om en passordfri hverdag uten phishing-angrep eller gjenbruk av passord gå i oppfyllelse om noen år.

En passnøkkel består av henholdsvis en privat og en offentlig nøkkel som genereres lokalt av operativsystemet på enheten brukeren benytter. Den offentlige nøkkelen deles med tjenesten brukeren skal logge inn på. Ved innlogging låses den private nøkkelen opp lokalt på maskinen. Dette gjøres for eksempel ved at brukeren autentiserer seg med ansiktsgjenkjenning, fingeravtrykk eller en PIN-kode. Biometrisk informasjon deles ikke med tjenesten det logges inn på. Dersom man skal ta i bruk en ny enhet, kan en ny nøkkel genereres på den nye enheten ved å autentisere seg via eksisterende enhet, som for eksempel en mobiltelefon. Mobiltelefonen vil kontakte den nye enheten via Bluetooth eller NFC (Near Field Communication) for å verifisere at brukeren har fysisk kontroll over den nye enheten. Leverandører kan også velge å synkronisere passnøkler mellom enheter brukeren er logget inn på, slik Apple for eksempel gjør via Keychain.

Passnøkler gjør phishing-angrep umulig å gjennomføre. Adressen til nettsiden som brukeren prøver å logge inn på, blir utvekslet kryptert med tjenesteleverandøren som en del av innloggingsprosessen. Ved et forsøk på phishing vil denne adressen være feil, og innloggingen vil bli avvist. I motsetning til passord, er også passnøkler umulig å gjette seg fram til og består av en lang rekke med tilfeldige data, i kontrast til klassikere som «Passord123!».

Fremover vil passnøkler bli mer og mer vanlig for innlogging. En av de største utfordringene med løsningen er autentisering dersom brukeren ikke får logget inn, som for eksempel når man har mistet mobiltelefonen sin. Da må brukeren autentisere seg på en alternativ måte, for eksempel via en annen innlogget enhet, engangskoder skrevet ut på papir, en fysisk sikkerhetsnøkkel, forhåndsbestemte kontakter som kan bekrefte brukerens identitet, en SMS-melding eller ved å kontakte kundeservice. Slike backup-løsninger må utformes for å minimere risikoen for at brukerne blir stengt varig ute, samtidig som at man sikrer at uvedkommende ikke får tilgang til kontoer ved å utgi seg for å være eieren.

Kanskje kan drømmen om en passordfri hverdag uten phishing- angrep eller gjenbruk av passord gå i oppfyllelse om noen år.

KraftCERT er sektorvis responsmiljø for kraftsektoren og jobber med å forebygge, oppdage og håndtere hendelser i sektoren.

Aktører vil jobbe kontinuerlig for å utvikle evne til destruktive/disruptive angrep

Lekkasjen fra det russiske selskapet NTC Vulkan, som blant annet er leverandør til russiske myndigheter, viser tydelig at russiske aktører har prosesser for å vedlikeholde verktøy- kassen for cyberangrep. Mot vederlag kan den benyttes av trusselaktører, primært statlige eller oppdragsstyrte. Verktøykassene omfatter også verktøy for disruptive/destruktive angrep.

Verktøyene som NTC Vulkan har utviklet til angrepsformål er godt planlagte, flere av dem er modulære, og noen er også demonstrert som fungerende. Det kan være flere grunner til at en trusselaktør ønskes å demonstrere en kapabilitet eller et verktøy, enten for å vise frem verktøy til potensielle kunder, eller å understøtte statlige aktørers påstander om kapabiliteter. Det er likevel slik at selv om visse kapabiliteter demonstreres, vil alle aktører, statlige eller kommersielle, ikke ønske å vise full kapabilitet. De ønsker derimot at alle skal vite at dette ikke er deres fulle kapabilitet.

Informasjonen fra NTC Vulkan og koden til angrepsverktøy som PIPEDREAM er eksempler på lekkasjer som er svært uønsket for trusselaktører da de i for stor grad viser deres ekte kapabiliteter. Trusselaktørene ønsker ikke at noen skal få tid til å utvikle mottiltak. På den annen side ønsker alle potensielle angrepsmål tilgang til slik informasjon for å kunne forberede mottiltak.

De siste lekkasjene viser at trusselaktører i stor grad er undervurdert, og er langt mer modne og profesjonelle i skadevareutvikling enn det tidligere analyser har vist.

Langsiktig strategisk planlegging av angrep mot OT

Det er komplisert å angripe kontrollsystemer, og det krever mer planlegging enn angrep på konvensjonelle IT-systemer. Angrep som Stuxnet og Trisis har vist at det likevel er fullt mulig. Selv om planleggingen av slike angrep tar tid, så er ikke endringsraten i OT så høy at dette nødvendigvis er så stor hindring for trusselaktørene.

I forbindelse med Russlands angrep på Ukraina i 2022, ble det benyttet en skadevare som man har gitt navnet «Industroyer2». Det hersker liten tvil om at angriper her satt på en betydelig mengde informasjon om angrepsmålet før angrepet fant sted. Det at planlegging tar tid og at det må være spesialsydd for angrepsmålet gjør at OT-rettede angrep er kostbare.

Andre faktorer som gjør angrep kostbare er om angrepsmålene er godt beskyttet, slik som de som beskytter store verdier eller de som har strenge regulatoriske krav. De angrepsmålene som er vanskeligere tilgjengelig vil være mest interessante for avanserte aktører som har høy kompetanse, god tid og er villig til å betale mer for tilganger og nulldagssårbarheter.

Trusselaktører vil i slike tilfelle ikke gå ut på det åpne markedet for å skaffe seg tilganger, men direkte kontakte leverandører som de stoler på. Disse tilgangene som omsettes i en-til-en fora vil ikke dukke opp på lister over kjente informasjons- lekkasjer, og vil for angrepsmålet være skjult.

For å kunne utføre vellykkede angrep på kontrollsystemer er det behov for detaljert informasjon om disse, inkludert plassering. Verdien av denne type informasjon blir ofte undervurdert av informasjonseierne, og informasjon som ikke er dokumentert som spesielt sensitive i seg selv blir beskyttet for dårlig. Dette er også relevant for leverandører, noe som ble klart både i hendelsen hos Sargent & Lundy som hadde dokumentasjon om 900 kraftstasjoner og Black & McDonald som hadde militær, kraft- og transportdokumentasjon.

HelseCERT er helse- og omsorgssektorens nasjonale senter for cybersikkerhet. Senteret skal øke sektorens evne til å oppdage, forebygge og håndtere alvorlige cyberangrep.

Angrep i helsesektoren

Den sikkerhetspolitiske situasjonen har endret seg kraftig i løpet av de siste årene. Vi ser økt etterretningstrussel, kraftig økt aktivitet fra hacktivister og en stadig større avstand til Russland.

Det som i mindre grad har endret seg er hvordan trussel- aktører angriper. Vi har lenge sett at kjente sårbarheter, svake passord og manglende flerfaktorautentisering brukes aktivt for å angripe virksomheter. Angripere begynner raskt å lete etter sårbare systemer etter at informasjon om sårbarheter blir offentlig kjent. Vi ser kontinuerlig forsøk på å gjette brukernavn og passord, og at passord på avveie benyttes for å gjennomføre angrep. Her illustrerer vi dette ved tre ulike datainnbrudd som har skjedd i helsesektoren i 2023.

Datainnbrudd 1 – sårbar server på nett

Et system med en sårbar tjeneste ble kompromittert av minst to ulike trusselaktører, hvor begge har knytninger til løsepengeangrep. Systemet var eksponert på Internett og hadde en offentlig kjent sårbarhet. Den første angriperen ble stoppet av anti-virus, og ga opp. Den andre ble ikke stoppet og klarte å få administratortilgang og beveget seg videre til en rekke servere, inkludert domenekontroller, filserver, database-servere, med flere. Sårbarheten ble utnyttet kort tid etter at den ble offentlig kjent. Angrepet ble oppdaget etter ca. tre uker. Virksomhetens IKT-systemer ble tatt offline i ca to døgn da angrepet ble oppdaget og mye tid og ressurser er brukt på analyse og opprydding i etterkant.

Datainnbrudd 2 – uautorisert tilgang til VPN-løsning:

Svakt passord på en VPN-løsning gjorde at angriper lyktes med å logge inn i et lab-miljø gjennom å gjette brukernavn og passord. Angriper koblet opp en VPN-tunell over en periode på ca. fem minutter. Via denne tunellen kunne de nå flere systemer videre inn i virksomheten. Analyse av loggdata tyder ikke på at angriper har gjort mer enn å bekrefte tilgang. Vi antar at angriper planla å komme tilbake på et senere tidspunkt.

Datainnbrudd 3 – passordgjetting og sårbar server

Det vi antar er en løsepengevirus-gruppe står bak dette datainnbruddet. Angriper starter med bruteforce-aktivitet (passordgjetting) mot en server. De benytter om lag 400 generiske brukernavn og ulike passord i forsøkene på å gjette riktig brukernavn og passord. De gjør mellom 50-500 påloggingsforsøk hver dag over flere uker før de treffer en gyldig kombinasjon av brukernavn og passord og får logget inn på systemet. Etter å ha logget inn med brukernavn og passord som de har gjettet seg fram til, utnytter de en kjent sårbarhet, hvor patch ikke er installert for, til å installere et program som gir dem mulighet til å fjernkontrollere serveren. Angrepet blir oppdaget av en tredjepart som oppdager mistenkelig trafikk fra den kompromitterte serveren. Hendelseshåndtering starter, og angrepet blir stoppet uten større konsekvenser.

Angriper gjør mellom 50-500 påloggingsforsøk hver dag over flere uker før de treffer en gyldig kombinasjon av brukernavn og passord og får logget inn på systemet.