Industriell cybersikkerhet – innovasjon og verdiskapning

Digitalisering av operasjonell teknologi (OT) øker teknologiavhengigheten og eksponerer sårbarheter. Som ved all annen digitalisering innebærer dette også økte krav til sikkerhet. I denne artikkelen belyser forfatterne det unike behovet for cybersikkerhet i IT-OT-integrerte systemer og relaterer dette til etablerte rammeverk og regulering. De tar til orde for å flytte fokus fra kostnadene og heller se på verdiene investeringer i OT-sikkerhet gir.

INFORMASJONSTEKNOLOGI (IT) er et velkjent begrep som beskriver systemer som håndterer informasjon ved å innhente, behandle, lagre og overføre denne. Operasjonell teknologi (OT) på sin side omfatter enhetene og teknologien som samhandler med den fysiske verden; både de fysiske maskinene i seg selv og systemene som styrer, overvåker og samhandler med dem.

OT byr på unike sikkerhetsutfordringer. Blant annet fordi det er svært høye krav til tilgjengelighet og operasjonell kontinuitet, svært lang livssyklus, et nødvendig hensyn til trygghet (safety) i kombinasjon med sikkerhet, og svak sikkerhet i teknologien i seg selv – gjerne basert på en forutsetning om isolasjon og fysisk sikring.

IT og OT har over tid gradvis smeltet sammen. Ved den digitale transformasjonen i industrien som gjerne omtales som «Industri 4.0», integreres de i kyberfysiske systemer (CPS). Disse systemene har flere egenskaper som skiller dem fra både rene IT- og rene OT-systemer. Dette er intelligente systemer der fysiske, nettverks- og databaserte komponenter samvirker. CPS-er utgjør kjerneelementer i industrielle kontrollsystemer (ICS) som brukes til å styre prosesser i industrien som fabrikasjon, håndtering av produkter, samt produksjon og distribusjon.

OT-cybersikkerhet – en investering i muligheter

Diskusjoner om OT-cybersikkerhet tar ofte utgangspunkt i de potensielle tapene man risikerer ved ikke å investere i dette. Man viser gjerne til tidligere hendelser og utgifter som følge av dem, tapte timeverk på grunn av nedetid, og lignende måledata. Dessverre er dette en av hovedgrunnene til at virksomheter vanligvis betrakter cybersikkerhet som en nødvendig kostnad fremfor en investering og mulighet. Dette er også en av grunnene til at det ofte stilles spørsmål ved behovet for å tildele ressurser til cybersikkerhet, særlig når man ikke er underlagt bransjespesifikke markedstiltak eller regulatoriske krav.

Fremme av OT-cybersikkerhet bør ikke lenger baseres på frykt for uønskede hendelser. Det er på tide å fokusere på mulighetene og fordelene ved å investere i OT-cybersikkerhet. Diskusjonen bør handle om hvordan dette kan muliggjøre innovasjon, digital transformasjon og verdiskapning. OT-cybersikkerhet handler om mer enn bare å beskytte data og systemer mot ondsinnede handlinger. Det handler også om nye tilnærminger til å drive virksomhet, skape verdi og levere tjenester i den digitale tidsalderen.

Sokratis Katsikas, Centre Director, NORCICS

Vasileios Gkioulos, Work Package Leader, NORCICS

Norwegian Centre for Cybersecurity in Critical Sectors (NORCICS) er et av NTNUs sentre for forskningsbaasert innovasjon.

Denne artikkelen er oversatt fra original- språket og redaksjonelt tilpasset for publisering i Digital Sikkerhet 2023.

Cyber-sikkerhet kan hjelpe organisasjoner til å

Styrke omdømme, tillit og lojalitet blant kunder, samarbeidspartnere og interessenter ved å sikre personvern og sikkerhet.

Ta i bruk nye teknologiløsninger raskere, effektivt og sikkert. Dette øker driftseffektiviteten og produktiviteten, samtidig som organisasjonen er godt rustet til å innovere og tilpasse seg skiftende markedsbehov og kundeforventninger.

Fremme innovasjon og kreativitet ved å muliggjøre sikker eksperimentering, samarbeid, produkt- utvikling og deling av informasjon.

Oppnå konkurransefortrinn og markedsandel ved å tilby differensierte og sikre produkter og tjenester.

Overholde regulatoriske krav og bransjestandarder ved å ta i bruk beste praksis og rammeverk.

Cybersikkerhet – mer enn bare teknologi

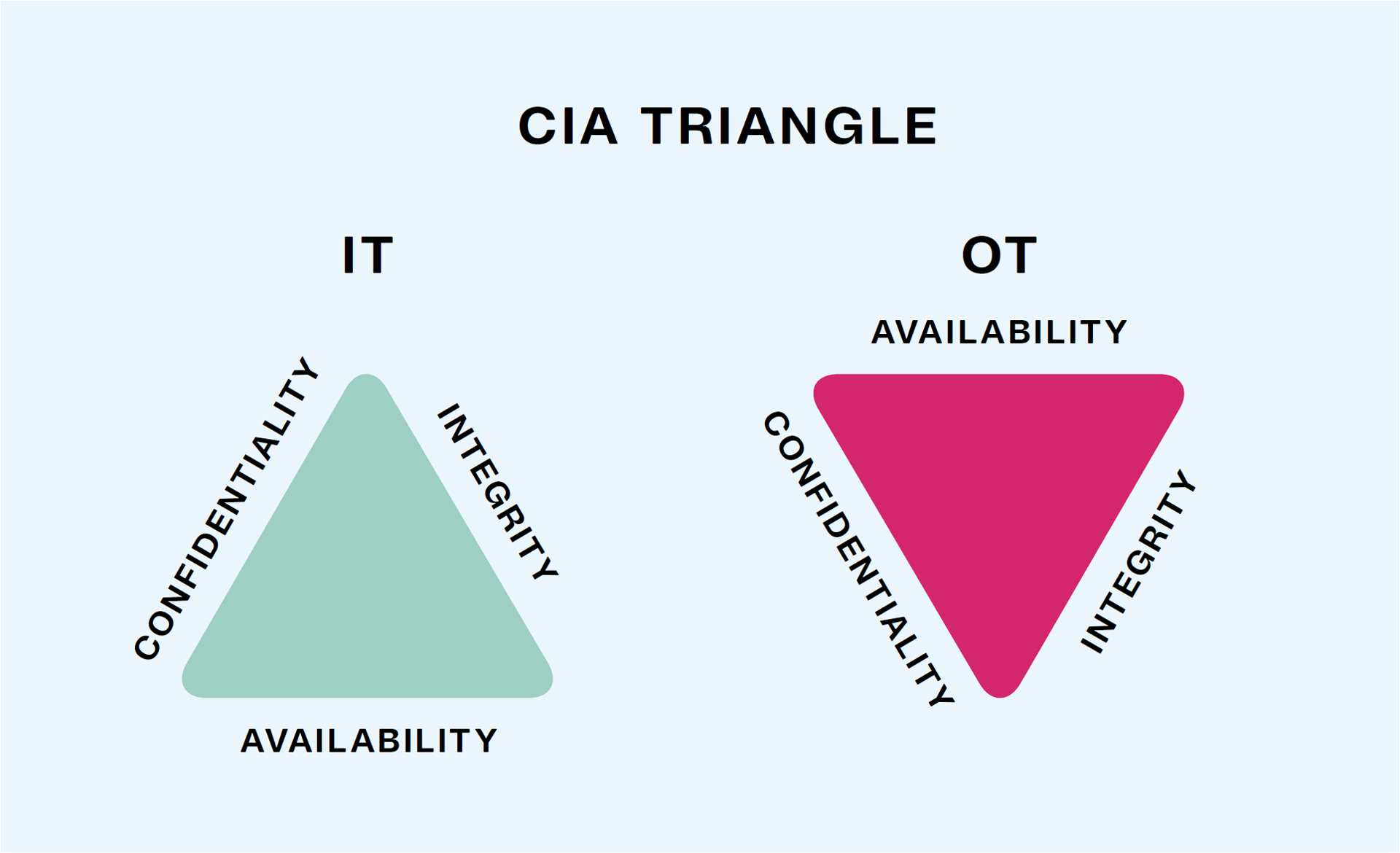

I tillegg til teknologiske endringer, fører IT-OT-integrasjon også til organisatoriske og atferdsmessige endringer som påvirker cybersikkerhet. Det kreves nye mekanismer for å etablere tillit mellom maskiner og mennesker. I tillegg bør man fokusere på motstandsdyktighet for å begrense risikoer i den digitale verdikjeden. Videre krever kompleksiteten ikke bare innovative løsninger, men også innovative perspektiver. Alt dette betyr at det ikke er en enkel anvendelse av cybersikkerhetsteknologier og tiltak som er utviklet for rene IT-systemer, på IT-OT-integrerte systemer. Det er også nødvendig å utvide cybersikkerhetsegenskapene utover den konvensjonelle CIA-trekanten (Confidentiality, Integrity and Availability) til å inkludere egenskaper som kontrollerbarhet, observerbarhet og operabilitet. Utfordringene med å håndtere cybersikkerhet for IT-OT-integrerte systemer krever derfor en helhetlig, systematisk tilnærming til både teknologi, mennesker og prosesser som adresserer cybersikkerhet i alle faser av livssyklusen til et produkt eller en tjeneste. En slik tilnærming er kartlagt av NIST Cybersecurity Framework (CSF).

Det kreves nye mekanismer for å etablere tillit mellom maskiner og mennesker.

Rammeverk og standarder

NIST utga sitt Cybersecurity Framework (CSF) første gang i 2014 og oppdaterte det i april 2018. Neste oppdatering forventes å bli tilgjengelig i løpet av 2023. Dette er et frivillig rammeverk av standarder, retningslinjer og praksis. Rammeverket består av tre hovedkomponenter: kjerne, implementeringsnivåer og profiler. Kjernekomponenten gir en samling av ønskede cybersikkerhetsaktiviteter og resultater organisert i fem kjernefunksjoner, nemlig identifisere, beskytte, oppdage, respondere og gjenopprette.

Identifisere-funksjonen har som mål å identifisere de ressursene som trenger beskyttelse

Beskytte-funksjonen har som mål å fastslå de beskyttende tiltakene som skal settes i verk

Oppdage-funksjonen har som mål å fastslå tiltakene som skal brukes for å oppdage angrep

Respondere-funksjonen har som mål å fastslå tiltakene som vil kunne begrense et angrep dersom det oppstår

Gjenopprette-funksjonen har som mål å fastslå tiltakene som vil tillate rask gjenoppretting hvis et angrep lykkes

Implementeringsnivåene i rammeverket hjelper virksomheter ved å gi kontekst for hvordan en ser på håndtering av cybersikkerhetsrisiko. Profilene er organisasjonens unike tilpasning av krav og mål, risikoappetitt og ressurser mot de ønskede resultatene fra Kjernekomponenten.

Utover rammeverk og anbefalinger gir standarder verdifull veiledning i forhold til cybersikkerhetsutfordringer. Flere standarder omhandler cybersikkerhet for ICSer helt eller delvis, men to utmerker seg som allment aksepterte og sektoruavhengige: NIST SP 800-82r2-guiden og ISA/IEC 62443-serien med standarder. Disse standardene etablerer beste praksis for sikkerhet og gir en måte å vurdere sikkerhetsnivået på. Begge har en helhetlig tilnærming til cybersikkerhetsutfordringen på tvers av drift og informasjonsteknologi, og favner om både trygghet i prosesser og cybersikkerhet. ISA/IEC-standardene relaterer seg til alle bransjesektorer som bruker ICSer. Implementeringen av retningslinjene som gis av disse standardene er imidlertid verken enkel eller rett frem.

«Svært kritiske» sektorer i NIS-2

Energi: Elektrisitet, Fjernvarme og -kjøling, Olje, Gass, Hydrogen

Transport: Luft, Jernbane, Vann, Veier

Bank

Finansielle markedssystemer

Drikkevann

Avløpsvann

Digital infrastruktur

ICT-tjenestehåndtering (B2B)

Offentlig administrasjon

Rom

Helse

«Kritiske» sektorer i NIS-2

Post- og kurertjenester

Avfallshåndtering

Tilvirkning og distribusjon av kjemikalier

Produksjon, prosessering og distribusjon av mat

Produksjon Digitale tjenesteleverandører

Forskning

OT-cybersikkerhet er ikke en engangsinvestering eller en statisk tilstand der noe er «sikkert» eller ikke. Det handler om å være tilstrekkelig sikker.

Regulering

En annen betydelig faktor som påvirker implementeringen av OT-cybersikkerhetsløsninger er regulatorisk samsvar med for eksempel krav i EU-direktivet NIS-2 som utvider og moderniserer det opprinnelige NIS-direktivet. Begge direktivene stiller krav til sikkerhet i nettverks- og informasjonssystemer. I NIS-2 er nye sektorer inkludert, en klar størrelsesgrense innføres og bøter og andre straffereaksjoner økes. NIS-2 har fått et utvidet sektor-rettet fokus, der flere sektorer enn tidligere blir omfattet og fastsetter en rekke fokusområder som alle inkluderte organisasjoner må innføre tiltak for.

Et felles ansvar

OT-cybersikkerhet er ikke en engangsinvestering eller en statisk tilstand der noe er «sikkert» eller ikke. Det handler om å være tilstrekkelig sikker. Dette er en prosess som krever kontinuerlig overvåking, oppdatering og forbedring. Det er også et felles ansvar som involverer alle interessenter, fra toppledelsen til ansatte, kunder og samarbeidspartnere. OT-cybersikkerhet er en strategisk ressurs som kan støtte virksomheter i å nå sine mål og visjoner i den digitale tidsalderen.

Ved å investere i cybersikkerhet kan virksomheter ikke bare beskytte sine eiendeler og omdømme, men også åpne opp for nye muligheter og potensial for vekst og transformasjon. Istedenfor å betrakte OT-cybersikkerhet som en utgift, bør virksomheter derfor heller anerkjenne mulighetene for verdi- skapning og innovasjon dette gir.

Tiltaksområder fastsatt i NIS-2

sikkerhetspolicyer og informasjonssystemers sikkerhet;

håndtering av hendelser (forebygging, oppdagelse, respons, gjenoppretting);

forretningskontinuitet gjennom katastrofeberedskap og krisehåndtering;

sikkerhet i forsyningskjeden, inkludert sikkerhetsrelaterte aspekter vedrørende forholdet mellom hver enhet og dens direkte leverandører eller tjenesteleverandører;

sikkerhet ved anskaffelse, utvikling og vedlikehold av nettverks- og informasjonssystemer, inkludert sårbarhetshåndtering og offentliggjøring;

retningslinjer og prosedyrer for å vurdere effektiviteten av tiltak for cybersikkerhetsrisikostyring;

grunnleggende praksis for cybersikkerhetshygiene og opplæring i cybersikkerhet;

retningslinjer og prosedyrer for bruk av kryptografi og, når det er hensiktsmessig, kryptering;

sikkerhet for menneskelige ressurser, adgangs- kontrollpolicyer og eiendelsforvaltning;

bruk av multifaktorautentisering eller kontinuerlige autentiseringssystemer, sikrede tale-, video- og tekst- meldingskommunikasjon og sikrede kommunikasjonssystemer for nødsituasjoner innenfor enheten, når det er hensiktsmessig.