Fellesnevneren for disse svindelmetodene er at de alle benytter seg av sosial manipulering som det viktigste verktøyet for angriperen. Det betyr at svindlerne spiller på våre grunnleggende følelser som fristelser, frykt, tillit og opplevelsen av følt tidspress for å komme inn på oss, og få oss til å handle irrasjonelt.

Hjernen din angripes

Det hjelper ikke hvor mange tekniske sikkerhetsløsninger vi etablerer når mennesker kan overstyre disse. Det hjelper ikke med brukernavn og passord, hvis du blir lurt til å gi dette fra deg. Det viktigste er derfor å kjenne til sosial manipulering som et verktøy som går igjen i de fleste svindelmetoder. Sosial manipulering er en måte å bygge tillit på, og overbevise deg om at det er i din interesse å gjøre som angriperen sier. Det betyr at når du får en henvendelse som krever handling fra din side – som å gå inn på en bestemt nettside eller oppgi informasjon om deg og dine digitale kontoer, er det viktigste ofte å ta et steg tilbake og vurdere henvendelsen som mulig svindel.

Trusler i det digitale rom dreier seg ofte om avansert teknologi, men enda oftere er det snakk om gamle metoder for å manipulere menneskets hjerne.

Smishing

Smishing, eller «SMS-phishing» er SMS-meldinger som har som formål å få mottakeren til å gi fra seg personlig informasjon, gjerne i form av linker til nettsteder som svindlerne har kontroll på. Avsender er ofte et navn eller merkevare som mottaker kjenner og som dermed skal vekke tillit hos mottaker.

Som i andre svindelscenarioer finnes det både enkle og avanserte smishingangrep. Et vellykket svindelangrep forutsetter at svindleren faktisk får noe igjen for innsatsen, gjerne i form av kredittkortinformasjon eller annen personsensitiv informasjon. Det er flere ting som kan påvirke utfallet av et svindelforsøk, både tidspunktet for meldingen, samt språket og innholdet i SMSen kan være avgjørende for om mottakeren tenker at dette er en bløff eller om de går på limpinnen og gir svindleren det de vil ha. Eksempelvis vil en SMS under en pandemi med spoofet avsender (manipulering av A-nummer slik at det ser ut som samtalen kommer fra et annet nummer), for eksempel «Helsenorge», «Smittestopp» eller «FHI» med et godt språklig innhold innebære større sannsynlighet for at mottakeren klikker på en link i SMSen og oppgir informasjon på nettsiden den fører til.

Når Telenor Norge oppdager svindelforsøk med SMS, blokkerer vi avsenderen og stanser svindlerne. Vi kan normalt ikke blokkere et nummer før vi vet at det brukes til svindel, men når det gjelder SMS som brukes til masseutsendelse har vi flere alternativer. Blant annet kan vi begrense hvilke(t) kortnummer som skal ha lov til å sende ut SMS med en gitt avsender, for eksempel «Smittestopp». Dette er tiltak som vi har hatt stor suksess med for en del større bedrifter i Norge som har vært plaget med at svindlere har brukt deres merkenavn som avsender for svindel-SMS.

Vi oppfordrer alle til å kontakte kundeservice hos sin telekomleverandør når de mottar mistenkelige SMSer eller telefonanrop.

Vishing

Vishing, eller «Voice phishing» er en annen variant der formålet gjerne er det samme som ved smishing, altså å hente ut personlig informasjon fra mottakeren. Der smishing benytter seg av SMS, bruker vishing telefoni/tale til å svindle offeret. Det finnes flere varianter av denne svindeltypen, alt fra de helt enkle der svindlerne ringer med skjult nummer og utgir seg fra å være en andre enn de er, til de mer avanserte der man kombinerer spoofing med deepfake audio hvor man fordreier stemmen for å kunne etterligne en annen person. Jo flere elementer som brukes i vishing-angrepet, jo vanskeligere er det for mottakeren å avsløre svindelen.

Mange er kjent med såkalt «Microsoft-svindel, i begynnelsen ringte disse gjerne fra utenlandske numre for å overbevise målene om at de hadde et problem med sin PC som de kunne hjelpe til med. Angriperens intensjon er enten å installere skadevare på PCen til offeret eller få tak i kredittkortinformasjon eller annen sensitiv informasjon. Etterhvert som folk ble mer skeptiske til oppringninger fra ukjente, utenlandske nummer begynte angriperne å spoofe norske mobilnummer slik at sjansen for at folk skulle svare skulle øke. Denne formen for vishing er kjent for mange og de fleste er skeptiske så fort de hører innringeren på gebrokkent engelsk si at du har et problem med PCen din som de kan hjelpe deg med.

Se så for deg at du mottar en samtale fra banken din, fra et nummer du gjenkjenner, personen i andre enden snakker godt norsk og høres kanskje til og med ut som din kontaktperson i banken. Da er sjansen for at du tror at samtalen faktisk kommer fra banken veldig stor, og du vil ikke lenger være like skeptisk til å gi fra deg personlig og sensitiv informasjon.

Det kan være vanskelig å oppdage de mest avanserte vishingforsøkene. Som en hovedregel skal man derfor alltid være forsiktig med å gi fra seg personlig informasjon, både på nett, epost og over telefon. Banken vil aldri be deg om å oppgi personlig PIN-kode eller Bank-ID-koder og Microsoft vil aldri ringe deg for å fortelle deg at du har et virus som de kan fikse, med mindre du har kontaktet en av disse virksomhetene på forhånd og forventer en telefon fra dem. Dersom du er usikker, legg på og ring selv opp vedkommende som kontaktet deg.

Phishing

I tillegg til svindel ved hjelp av SMS og tale fortsettersvindel via epost – phishing. Formålet her er det samme som de foregående eksemplene, altså uthenting av informasjon, gjerne i form av en vedlagt link som tar deg til en nettside som kontrolleres av angriperen. Phisingangrep ved hjelp av epost kommer også i mer og mindre avanserte varianter, avsender kan for eksempel være ukjent eller avsenderadressen kan være forfalsket slik at det ser ut som eposten kommer fra en kjent avsender, språket i eposten kan være på godt norsk eller den kan være full av språklige feil. Jo bedre phishingen er utformet, jo mer avansert kan du gå ut fra at angriperen er.

Det er noen forhåndsregler du kan ta for å beskytte deg mot phishing via epost, det viktigste er at angriperen i mindre grad kan spille på følelser og hastverk som krever umiddelbar respons enn han kan via en telefonsamtale. Dette gir deg bedre sjanse til å kontrollere eposten, og du kan også lettere identifisere avsenderen av en epost enn avsenderen av en SMS. Her er noen tips:

Sjekk avsenderadressen. I mange tilfeller er avsenderadressen forfalsket, sjekk også om adressen er feilstavet hvis det ser ut som den kommer fra en kjent avsender.

Hvis eposten inneholder en link, sjekk hvor denne tar deg ved å holde musepekeren over linken, da kommer nettadressen opp.

Unngå å klikke på linken, men kopier heller adressen manuelt eller skriv adressen rett inn i nettleseren.

Send aldri personlig eller finansiell informasjon via e-post.

Credential stuffing og passord-spraying

«Passordspraying» og «credential stuffing» er to beslektede angrepsformer som stadig blir mer populære blant trusselaktørene. Sammen med phishing, er det kanskje disse angrepsmetodene som oftest gjør at både privatbrukere og større firmaer blir kompromittert. Passordspraying innebærer at de kriminelle først får tilgang til en liste med brukere på en tjeneste, eller i det minste en liste over potensielle brukere, typisk en lang liste med epost-adresser. Deretter prøver de å logge på med hvert enkelt brukernavn i listen, sammen med et svært vanlig passord, for eksempel Qwerty eller Password. Etter å ha prøvd alle disse kombinasjonene prøver de alle brukerne med neste passord på listen. Dersom angriperne har kjennskap til tjenestens passordpolicy, tilpasser de passordene de prøver til denne. Dersom det er en større bedrift som angripes, behøver angriperen bare at én enkelt ansatt har et svært vanlig passord før bedriften blir kompromittert.

Credential stuffing går ut på å prøve å logge på en tjeneste med et tidligere lekket brukernavn og passord. På Internett er det flere milliarder kombinasjoner av brukernavn, gjerne epost-adresser, og passord fra tusenvis av passordlekkasjer åpent tilgjengelig. Angriperne får med dette datagrunnlaget kjennskap til hvilke passord som har vært brukt sammen med en spesifikk epost-adresse, og prøver andre tjenester med det samme brukernavnet og passordet. Siden over halvparten av brukerne gjenbruker passord, lykkes ofte angriperne i å få tilgang til tjenesten. Dersom angrepet er målrettet mot en bedrift kan en også se etter mønstre i lekkede passord. Dersom en bruker har benyttet passordet «PassordGoogle», kan passordet til Netflix f.eks. være «PassordNetflix». Angriperne prøver gjerne passord-kombinasjoner fra hundrevis av servere samtidig, og i sakte tempo for ikke å vekke mistanke.

Både passordspraying og credential stuffing er svært effektive angrepsmetoder og gjør ofte at angriper i løpet av kort tid får en eller flere gyldige kontoer å logge inn med.

Det finnes imidlertid mottiltak og en tjenestetilbyder bør implementere flere av disse:

Kreve at brukerne bruker en ekstra faktor for å identifisere seg, altså 2-faktor autentisering. Dette tiltaket er svært effektivt, men øker kompleksiteten noe for brukeren, noe som kan avhjelpes ved å bare spørre etter den andre faktoren dersom brukeren logger inn fra en ukjent enhet for eksempel.

Sette krav til lengde/kompleksitet på passord.

Sjekke brukernes passord opp mot lister av lekkede passord og ikke tillate at disse brukes. Bør gjøres ved opprettelse av nytt passord, og ellers også jevnlig.

Sjekke at brukeren ikke har flyttet seg unaturlig langt unna forrige posisjon han var i ved pålogging.

Tvinge brukeren til å løse en captcha (Completely Automated Public Turing test to tell Computers and Humans Apart) for å prøve å sikre at brukeren er et faktisk menneske og ikke et automatisert program.

Skru på rate-limiting for innlogging, altså begrense hvor mange ganger samme bruker eller IP-adresse kan forsøke å logge seg på i løpet en viss tid. Blacklisting av bruker/IP etter mange forsøk.

Bruke noe annet enn epost-adresse som brukernavn, slik at ikke dette brukernavnet blir felles mellom flere tjenester.

Varsle brukeren via epost når en ny enhet er benyttet til å logge seg på kontoen.

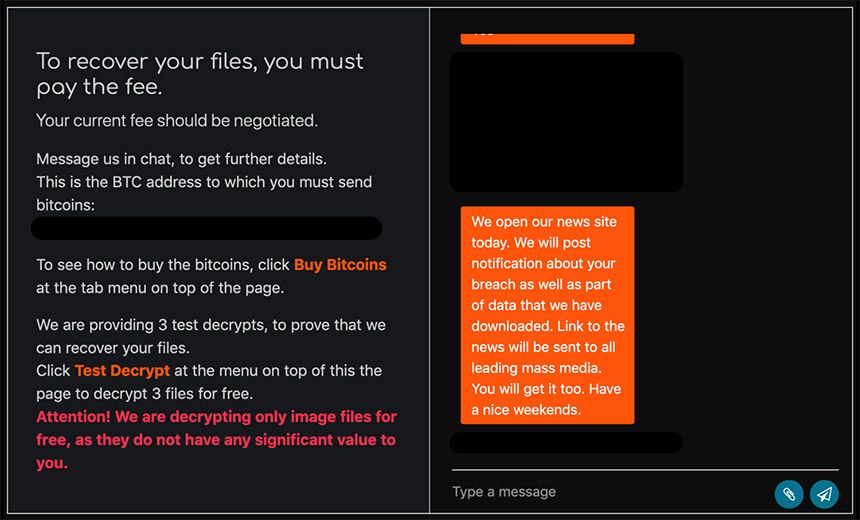

Ny løsepenge-taktikk: Dobbel utpressing

Ransomware som krypterer innholdet på harddisken har vært med oss i over 15 år nå. I Norge kalles ofte denne typen malware for løsepengevirus, selv om dagens ransomware nesten aldri er selvspredende.

Trusselaktører som driver ransomware-operasjoner mot bedrifter og statlige institusjoner er godt organiserte. De holder seg godt oppdatert om nye svakheter og skanner kontinuerlig Internett etter sårbare tjenere for å få seg et brohode inn i målvirksomhetene. Når en sårbar tjeneste eksponert mot Internett blitt funnet, kan dette være en enkel vei inn i virksomheten. En alternativ vei inn kan være å lure til seg innloggingsdetaljer fra en ansatt ved hjelp av phishing-eposter til et utvalg ansatte.

Når angriperne først har kommet seg på innsiden, begynner de å spre sine digitale verktøy fra maskin til maskin, og fra sone til sone i nettverket. Dette gjøres så langt mulig med vanlige administrasjonsverktøy i infrastrukturen til målbedriften for ikke å bli fanget opp av anti-virus og andre overvåkingsløsninger. Denne delen av operasjonen kan ta uker eller måneder, alt etter hvor stort og godt sikret nettverket er. I det siste har denne typen langsiktige operasjoner ikke bare vært forbeholdt statlige aktører, også den mer avanserte delen av kriminelle miljøer har benyttet og benytter slike metoder for å gå under radaren.

Målet er domenekontrollerne som er hjertet i de fleste bedriftsnettverk. Herfra kan trusselaktøren fjerninstallere ransomware på alle servere og klient-PCer i hele nettverket og sette i gang krypteringsprosessen på alle maskinene samtidig for å lage mest mulig kaos.

De siste månedene ser vi at trusselaktørene også ser etter servere i nettverket der det er konfidensiell, kompromitterende eller på andre måter sensitiv informasjon. Etter hvert som informasjonen blir funnet blir den eksfiltrert, altså kopiert ut av nettet, til bakmennenes egne servere via krypterte nettverksforbindelser.

Etter at bedriftens servere og klienter har blitt satt ut av spill ved kryptering av alt innhold, sender angriperne et krav om løsepenger, utbetaling er et krav for at de skal gjøre klient-PCer og servere i nettverket tilgjengelig igjen. I det siste har vi i tillegg sett at angripere på toppen av det hele truer med at intern sensitiv informasjon vil bli offentliggjort hvis betalingen ikke blir gjennomført. Dette gjør at bedriften kan være ille ute, selv om de har en velfungerende backup.

Trusselaktørene offentliggjør gjerne en oversikt over hva de har stjålet med enkelte smakebiter for å sette ekstra makt bak kravene. Aktøren bak ransomware-varianten Maze la ut en liste over åtte firmaer de angrep i desember 2019 med følgende tekst: «Represented herecompanies don’t wish to cooperate with us and tryingto hide our successful attack on their resources. Waitfor their databases and private papers here. Follow thenews!» Sammen med listen lå det eksempler på hva slags informasjon de hadde stjålet fra bedriftene. Maze-gjengen har også vist at de gjør alvor av truslene ved å publisere 700MB stjålet informasjon fra firmaet Allied Universal i California.

Ransomware-angrep ble tidligere sett på som alvorlige tjenestenektangrep. Nå innebærer de også ofte tap av sensitiv informasjon om egen virksomhet og kunder. Selv om offeret betaler angriperne, er det aldri noen garanti for at det ikke blir framsatt nye trusler om offentliggjøring av data på et senere tidspunkt.

Kostnader ved utpressingsangrep doblet seg også i siste kvartal i 2019, ifølge forskere ved Coveware. Dette skyldes at angripere sikter seg inn på større bedrifter og konsern, og at nedetiden som følge av angrep har økt betraktelig til i snitt 16 døgn. Gjennomsnittlig utbetaling til angriperne har også økt til $84.116 per tilfelle.

Daglig blokkeres det over 200.000 anrop, altså omkring 73.000.000 anrop årlig. Dette inkluderer både wangiri-anrop og spoofede samtaler fra utlandet. Telenor Norge håndterer tjenestenektangrep (DDoS) daglig. Hver måned er tallet mellom 100 og 200 tilfeller. Innbruddsforsøk som er målrettede skjer mange ganger i døgnet, hver måned håndterer Telenor Norge nesten 300 slike hendelser som ville fått alvorlige konsekvenser for våre kunder eller oss om de ikke var blitt håndtert.