Slik forsøkte trusselaktører å rekruttere Telenor-ansatte

Lokket ansatte med tusenlapper for SIM-svindel. – Kunne ført til store skader og tap, forteller Telenors sikkerhetsekspert.

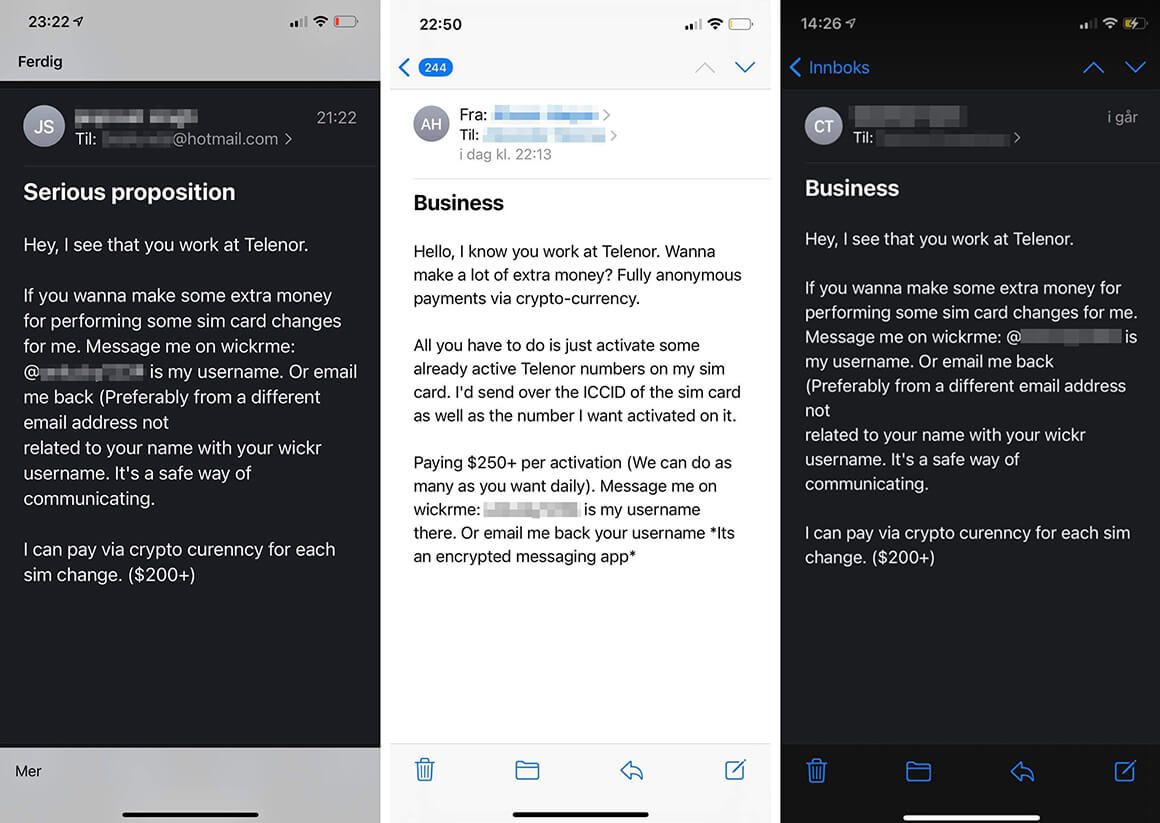

25. januar i fjor tikket det inn en e-post på den private Hotmail-kontoen til en ansatt i Telenorbutikken. Den korte meldingen på engelsk levnet ingen tvil om hva avsenderen var ute etter:

– Hei, jeg vet at du jobber i Telenor. Vil du tjene mye ekstra penger? Du vil få fullstendig anonyme betalinger via kryptovaluta, lokket «Ahsan» – det som etter all sannsynlighet er et falskt navn – før han kom til hva han ville ha utført:

– Alt du må gjøre, er å aktivere noen allerede eksisterende Telenor-numre på mitt SIM-kort. Jeg sender over ICCID–koden på SIM-kortet, i tillegg til nummeret jeg vil ha det aktivert på.

For hvert nummer som blir overført, lover bakmannen 250 amerikanske dollar (eller mer) i betaling – og presiserer at «vi kan gjøre dette så mange ganger du vil daglig».

Til slutt oppgir bakmannen sitt eget brukernavn på den anonyme og krypterte meldingsappen Wickr Me – der ingen meldinger kan leses av uvedkommende, eller spores til verkens avsenderens eller mottakerens identitet.

– Dette var en avsender som visste hva han var ute etter, og som gikk rett på Telenor-ansatte i forsøket på å nå dette målet. Slike målrettede forsøk på rekruttering av innsidere skjer nok dessverre også i større omfang enn vi er klar over, sier senior sikkerhetsanalytiker Thorbjørn Busch i Telenor.

En innsider er en nåværende eller tidligere ansatt, konsulent eller kontraktør som har eller har hatt autorisert tilgang til virksomhetens systemer, prosedyrer, objekter og informasjon, og som misbruker denne kunnskapen og tilgangen for å utføre handlinger som påfører virksomheten skade eller tap.

Lær mer i bloggen - Innsidere - Hva er det og hvordan jobber de?

Skaffer seg tilgang med innsidere

Når valget står mellom å bruke avanserte og ressurskrevende angrepsverktøy for å komme seg inn i en bedrifts stadig sikrere IT-systemer, eller å betale en ansatt noen tusenlapper for samme type tilganger eller informasjon, velger trusselaktørene gjerne minste motstands vei:

– Da gjelder det å finne ansatte som kan fungere som innsideaktører, forklarer Busch.

– Dette er personer som gjerne allerede har gode tilganger til systemene trusselaktørene er ute etter, og som av ulike årsaker kan finne på å dele tilganger eller informasjon med utenforstående.

Og som forespørselen om SIM-kort viser, er alle typer ansatte aktuelle mål – så lenge de har de rette tilgangene eller kan skaffe seg disse.

– Siden innsidevirksomhet av natur foregår i det skjulte, har vi ikke noe godt tallgrunnlag over omfanget i Norge. Men vi vet at det forekommer, at det kan ramme alle typer virksomheter – og at skadepotensialet er omfattende.

Hvorfor et spørsmål om SIM-kort?

Forespørselen om å tukle med SIM-kort mot betaling gikk samtidig ut til flere ansatte i Telenorbutikken og Telenors kundeservice flere steder i Norge.

– Hadde bakmennene fått napp, kunne de i praksis fått full kontroll over mobilnummeret til den som egentlig eier nummeret, sier Busch.

Han forklarer hvordan dette videre kunne blitt brukt for å skaffe seg tilgang til offerets kontoer – for eksempel e-post eller kryptolommebøker – ved å nullstille passord eller motta koder for totrinnsverifisering over SMS.

– Dette er ikke bare en potensiell trussel for private, men også bedrifter – der full tilgang på telefonsamtaler og SMS-er til en ansatt kan åpne dørene videre for spionasje, direktørsvindel eller andre typer angrep mot en virksomhet, sier Busch.

– Uansett kan skadeomfanget være enormt for offeret og gevinsten tilsvarende stor for trusselaktørene, i tillegg til at Telenor hadde risikert et kraftig omdømmetap, sier Busch.

Det er nær umulig for uvedkommende å tukle med SIM-kort via teknisk manipulasjon utenfra. Da er det, som disse tilfellene viser, langt «enklere» å forsøke å manipulere og rekruttere ansatte som allerede har slike tilganger gjennom arbeidet sitt.

Gjorde research på LinkedIn

– Det begynte med at de ansatte fikk en kontaktforespørsel via LinkedIn, der de hadde oppgitt at de jobbet i Telenorbutikken, forklarer Busch.

Forespørselen kom fra en for dem ukjent person som tilsynelatende også jobbet i Telenor – en stor organisasjon med mange ansatte – og ble derfor godkjent uten videre ettertanke.

– Like etter kom SIM-forespørselen til de ansattes private e-postadresse, som bakmennene mest sannsynlig har hentet ut fra LinkedIn. Her er det altså blitt jobbet målrettet og spesifikt, med ett mål for øye: Å skaffe seg noen på innsiden, som kan gjøre en jobb for dem, sier Busch.

Hvem som sto bak forsøkene på rekruttering, og hva de ønsket å oppnå med de forfalskede SIM-kortene, er fortsatt uvisst.

– Saken ble tatt videre av Europol, da alle spor førte ut av landet. Det er ikke utenkelig at vi snakker om organiserte kriminelle her, potensielt med bindinger til statlige aktører. Dette viser bare hvordan alle ledd i en stor organisasjon kan være et mål i seg selv – og at selv det å rekruttere ansatte på et «lavt» nivå kan være attraktivt for mange typer trusselaktører, og føre til stor skade for virksomheten, sier Busch og legger til:

– Disse kjente hendelsene er nok bare toppen av isfjellet, og vi mistenker at det er store mørketall når det kommer til omfang av innsidevirksomhet her til lands. Og med en økende internasjonal spenning, vil vi også trolig se en ytterligere økning av statlige aktører som benytter seg av disse metodene.

– Visste hva de skulle gjøre

Ifølge Busch er det en rekke grep man kan ta som leder for å redusere risikoen for innsidetrusler – blant annet å gjennomføre bakgrunnssjekker for nye ansatte, samt å øke bevisstheten rundt sikkerhet og farene for innsidevirksomhet hos alle i virksomheten.

– Men det er også viktig at du som leder er bevisst på hvordan de ansatte har det. Vi vet at enkelte i mer sårbare situasjoner kan være lettere å rekruttere som innsidere – og dette er noe man bør være obs på ikke bare i medarbeidersamtaler, men også ellers, sier Busch.

– Har du fornøyde ansatte som har en bevissthet rundt innsidetrusler og samtidig vet hva de skal gjøre om noen forsøker seg på dem, er du allerede langt på vei.

Og hvordan gikk det så med de Telenor-ansatte som ble tilbudt penger i bytte mot en tilsynelatende enkel SIM-svindel?

De varslet umiddelbart sine nærmeste ledere, som kunne varsle resten av organisasjonen – inkludert sikkerhetsavdelingen, som etterhvert kunne slå fast at trusselaktørene ikke hadde lyktes med å lure noen utpå.

– Her viste det seg hvor viktig det var med gode rutiner – og ikke minst årvåkne og lojale ansatte, sier Busch.

Et godt råd er å sette seg inn i hvordan virksomheten kan redusere risikoen for innsidevirksomhet

La oss hjelpe deg med sikkerheten

Ønsker du å ta en prat med oss om ulike sikkerhetsløsninger?